Ochrona informacji

Slajdy: 16 Słowa: 724 Dźwięki: 0 Efekty: 14Informacja. Stowarzyszenie. Ochrona. Główne działania AZI są zdeterminowane możliwościami przedsiębiorstw AZI: Kompleksowa ochrona zasobów informacyjnych systemów korporacyjnych. Efekt: Stworzenie bezpiecznych, zautomatyzowanych systemów, obejmujących zarządzanie kompleksowym systemem bezpieczeństwa informacji. Zastosowanie środków kryptograficznych. Ochrona informacji przed wyciekiem kanałami technicznymi. Dostawa kompleksowych systemów i narzędzi bezpieczeństwa informacji. Dostawa bezpiecznego sprzętu komputerowego. Niezależny audyt bezpieczeństwa informacji obiektów informatyzacji. Prowadzenie badań i rozwoju. - Ochrona informacji.ppt

Projekt Bezpieczeństwa Informacji

Slajdy: 5 Słowa: 352 Dźwięki: 0 Efekty: 0Nazwa projektu: Ochrona informacji przed złośliwym oprogramowaniem. TEMATYKA: informatyka i ICT UCZESTNICY: uczniowie klasy 10. Planowanie projektu. PROJEKT PROGRAM ŚRODOWISKO EDUKACYJNE PROJEKTU PRZYKŁADY PROJEKTÓW. Materiały dydaktyczne i metodyczne. Materiały edukacyjne Zalecenia metodyczne Przewodnik dla studentów. Ocena i standardy. Kryteria oceny Przykłady ocen. - Projekt Ochrony Informacji.ppt

Prawna ochrona informacji

Slajdy: 17 Słowa: 522 Dźwięki: 0 Efekty: 48Ochrona prawna programów i danych. Ochrona informacji. Prezentację przygotowała Ekaterina Smoleva, uczennica klasy 11 „a” Gimnazjum MOU Obyachevskaya. Prawna ochrona informacji. Rejestrując elektroniczny podpis cyfrowy w wyspecjalizowanych ośrodkach, korespondent otrzymuje dwa klucze: Tajny. Otwarte. Tajny klucz jest przechowywany na dyskietce lub karcie inteligentnej i jest znany tylko korespondentowi. Wszyscy potencjalni odbiorcy dokumentów muszą posiadać klucz publiczny. Zwykle wysyłane e-mailem. Przy zabezpieczeniu przed kopiowaniem stosuje się różne środki: - organizacyjne - prawne - fizyczne - w Internecie. - Ochrona prawna informacji.pptx

Prawna ochrona informacji

Slajdy: 14 Słowa: 619 Dźwięki: 0 Efekty: 63ROSYJSKA AKADEMIA SPRAWIEDLIWOŚCI Katedra Informatyki Prawnej, Prawa Informacyjnego i Matematyki. Informatyka prawnicza -. Technologia informacyjna -. Elektroniczny rząd (E-administracja) -. Przykłady wykorzystania środków elektronicznych w administracji publicznej: Główne kierunki wykorzystania technologii informatycznych i komputerowych w dziedzinie prawa: Zautomatyzowany system państwowy „Sprawiedliwość”. Centra sytuacyjne. Wyposażenie techniczne centrum sytuacyjnego. Głównym elementem jest wspólny ekran. - Ochrona prawna informacji.ppt

Informatyka „Bezpieczeństwo Informacji”

Slajdy: 29 Słowa: 1143 Dźwięki: 0 Efekty: 10Wyszukiwanie informacji rozumiane jest jako: Kanał informacji zwrotnej w zamkniętym systemie informatycznym. Wyszukaj wszystkich doskonałych studentów informatyki. Jakie znasz metody wyszukiwania? Ochrona informacji. Podstawowe pojęcia i definicje GOST z zakresu ochrony. Jakie informacje nazywamy chronionymi. Informacje cyfrowe. Jakie są główne rodzaje zagrożeń dla informacji cyfrowych? Jaka jest definicja ochrony informacji podana w GOST? Jaki rodzaj wpływu nazywa się nieautoryzowanym. Który wpływ nazywa się niezamierzonym. Co musisz zrobić, aby mieć pewność informacji znajdujących się na Twoim komputerze osobistym. - Informatyka „Ochrona Informacji”.pptx

Ochrona przed nieuprawnionym dostępem

Slajdy: 10 Słowa: 640 Dźwięki: 0 Efekty: 11Ochrona informacji przed nieuprawnionym dostępem. OCHRONA PRZED NIEUPOWAŻNIONYM DOSTĘPEM. Pojęcia związane z ochroną przed nieuprawnionym dostępem. Prywatnymi środkami ochrony przed kopiowaniem są klucze sprzętowe, hasła itp. Rodzaje środków bezpieczeństwa informacji. Zapora sieciowa – zapora sieciowa. Programy antywirusowe. Skaner to program sprawdzający pliki pod kątem wirusów. Państwowa regulacja stosunków w dziedzinie bezpieczeństwa informacji w Federacji Rosyjskiej. Podstawowy kurs informatyki pod redakcją S.V. Simonovicha. - Ochrona przed nieautoryzowanym dostępem.ppt

Ochrona informacji przed nieuprawnionym dostępem

Slajdy: 20 Słowa: 480 Dźwięki: 0 Efekty: 99Przestępczość komputerowa i bezpieczeństwo. Rodzaje przestępstw komputerowych. Nieautoryzowane wejście logicznego dostępu do informacji. bomby. Rozwój i dystrybucja kryminalnych zaniedbań wirusów. w rozwoju. Fałszerstwo komputerowe Kradzież informacji komputerowych. brak informacji. Istnieje wiele środków mających na celu zapobieganie przestępczości: Techniczne Organizacyjne Prawne. Zapobieganie przestępstwom komputerowym. Techniczny. Organizacyjne. Prawny. Klasyfikacja awarii i naruszeń: Awarie sprzętu. Utrata informacji na skutek nieprawidłowego działania oprogramowania. - Ochrona informacji przed nieautoryzowanym dostępem.pps

Ochrona komputera

Slajdy: 46 Słowa: 3395 Dźwięki: 0 Efekty: 4Ochrona informacji. Ochrona przed nieuprawnionym dostępem do informacji. Ochrona hasłem. Biometryczne systemy bezpieczeństwa. Fizyczna ochrona danych na dyskach. Ochrona przed złośliwym oprogramowaniem. Programy złośliwe i antywirusowe. Poufność. Uczciwość. Dostępność. Bezpieczeństwo. Nieautoryzowany dostęp. Wdrożono kontrolę dostępu, aby zapobiec nieautoryzowanemu dostępowi. Nie jest łatwo pokonać taką obronę. Uprawnienia mogą się różnić dla różnych użytkowników. Identyfikacja odcisków palców. Identyfikacja na podstawie cech mowy. Identyfikacja na podstawie tęczówki oka. - Ochrona komputera.ppt

Ochrona komputera

Slajdy: 30 Słowa: 924 Dźwięki: 0 Efekty: 121Cele badawcze: Studiowanie literatury naukowo-dydaktycznej dotyczącej badanej tematyki. Systematyzacja i uogólnienie doświadczeń zawodowych dotyczących tego problemu. Treść pracy: wprowadzenie; trzy rozdziały; wniosek; aplikacja; bibliografia; prezentacja. Obszary pracy: Przestępcy komputerowi, wirusologia na skalę globalną. Metody i metody ochrony przed przestępczością komputerową na świecie. Stan sprzętu i oprogramowania, metody ochrony przed wirusami w przedsiębiorstwach w Pokach. Nieautoryzowany dostęp do prawnie chronionych informacji komputerowych. Klasyfikacja przestępstw komputerowych: - Ochrona komputera.ppt

Ochrona informacji na Twoim komputerze

Slajdy: 36 Słowa: 1230 Dźwięki: 0 Efekty: 0Podstawy bezpieczeństwa informacji. Informacja. Prawa regulujące pracę z informacją. O mediach. Zagrożenia komputerowe. Twój komputer – co może Ci o Tobie powiedzieć. Historia podróży w Internecie. Ochrona komputera „osobistego” poza siecią. Ochrona „współdzielonego” komputera poza siecią. Niezawodny zasilacz. Informacje o kopii zapasowej. Niezawodność nośników do przechowywania danych. Chroń dokumenty Worda. Wirusy komputerowe. Rodzaje wirusów komputerowych. Wirus rozruchowy. Wirus plikowy. Makrowirusy. Wirusy sieciowe. Rodzaje wirusów. Oznaki infekcji. Polifagi. - Ochrona informacji na Twoim komputerze.ppt

Ochrona informacji w Internecie

Slajdy: 25 Słowa: 2504 Dźwięki: 0 Efekty: 0Ochrona informacji. Pojęcie i definicja informacji. Wzrost ilości informacji. Ujawnienie informacji poufnych. Rodzaje zabezpieczeń sieci komputerowej systemu informatycznego. Sprzętowe aspekty bezpieczeństwa informacji. Wymagania dla systemu bezpieczeństwa. Przegląd metod dostępu do informacji sieciowych i ich modyfikacji. Konieczność ochrony informacji. Modyfikacja typu „bomby logicznej”. Modyfikacja typu „koń trojański”. Sprzętowe aspekty bezpieczeństwa informacji. Zapewnienie trwałości danych na poziomie użytkownika. Stosowanie operacji kopiowania. Ochrona informacji podczas niestabilnego zasilania. - Ochrona informacji w Internecie.ppt

Ochrona informacji w sieciach komputerowych

Slajdy: 13 Słowa: 718 Dźwięki: 0 Efekty: 0Ochrona informacji w sieciach komputerowych. Narzędzia bezpieczeństwa informacji. Sposoby ochrony informacji przed nieuprawnionym dostępem. Hasła. Zaloguj się hasłem. Złośliwy program. Programy antywirusowe. Podpis. Biometryczne systemy bezpieczeństwa. Identyfikacja odcisków palców. Identyfikacja na podstawie cech mowy. Identyfikacja na podstawie tęczówki oka. Identyfikacja na podstawie dłoni. - Ochrona informacji w sieciach komputerowych.ppt

Ochrona danych osobowych

Slajdy: 35 Słowa: 1498 Dźwięki: 0 Efekty: 0Praktyczne aspekty ochrony danych osobowych przed operatorami telekomunikacyjnymi. Część 1 Ustawodawstwo dotyczące zagadnień ochrony danych osobowych. Stosowane skróty. Podstawowe pojęcia ustawy federalnej „O danych osobowych”. Ramy legislacyjne i regulacyjne w dziedzinie danych osobowych. Dokumenty opracowane na podstawie ustawy federalnej „O danych osobowych”. Zmiany w przepisach prawnych w zakresie danych osobowych. Przygotowywanych jest wiele zmian w ustawie federalnej „O danych osobowych”. Kwestie gromadzenia zgód na przetwarzanie. Kwestie kształtowania wymagań w zakresie ochrony danych osobowych. Niewykluczone, że zalegalizowane zostaną branżowe standardy ochrony danych osobowych. Zmiany w formularzu zgody na przetwarzanie. - Ochrona danych osobowych.ppt

Dane osobowe i ich ochrona

Slajdy: 14 Słowa: 688 Dźwięki: 0 Efekty: 0Co to są dane osobowe? Regulacja prawna. Ochrona danych osobowych. Zestaw środków zapewniających ochronę danych osobowych. Środki techniczne mające na celu ochronę danych osobowych obejmują wykorzystanie oprogramowania i sprzętu komputerowego narzędzi bezpieczeństwa informacji. Operator danych osobowych – organ państwowy, organ gminy, osoba prawna. lub fizyczne osoba organizująca i (lub) dokonująca przetwarzania danych osobowych, a także ustalająca cele i treść przetwarzania danych osobowych. Kim jest operator PD? Podstawowe przepisy ustawy „O danych osobowych”. Wymagania dotyczące systemów informatycznych danych osobowych. - Dane osobowe i ich ochrona.pptx

Przetwarzanie i ochrona danych osobowych

Slajdy: 18 Słowa: 684 Dźwięki: 0 Efekty: 0Zasady bezpiecznego przetwarzania danych osobowych klientów. Litera prawa. Kategorie. Inspekcje Roskomnadzoru. Odpowiedzialność. Domena. Zgoda na przetwarzanie. Pakiet instrukcji. Umowa z firmą kurierską. Sprzęt ochronny. Przepisy na sukces. Zintegrowane podejście. Zaufanie. Certyfikat. Certyfikat w przeglądarce. Certyfikaty kategorii EV. - Przetwarzanie i ochrona danych osobowych.ppt

Cechy ochrony danych osobowych

Slajdy: 26 Słowa: 1144 Dźwięki: 0 Efekty: 7Cechy ochrony danych osobowych. Rosyjski biznes. Mały i średni biznes. Trochę statystyk. Niejednorodność. Problematyczne segmenty MŚP. Statystyka. Dane osobowe. Analiza ryzyka. Prawdopodobieństwo inspekcji. Zaplanowane kontrole. Zaplanuj kilka kontroli. Postawa MŚP jest nadal ostrożna. Sposoby organizacji. Wspólność organizacji bezpieczeństwa informacji. Budowa systemu zabezpieczeń. Kluczowe wymagania. Problematyczne zagadnienia praktycznej realizacji. Środki zapobiegające nieuprawnionemu dostępowi. Narzędzia bezpieczeństwa informacji. Budżet. Budowa systemu ochrony danych osobowych. -

1 slajd

Nowoczesne metody i środki ochrony informacji Ukończył: uczeń grupy T3-09 Apetov Alexander 2012

2 slajd

Bezpieczeństwo informacji to zespół środków organizacyjnych, technicznych i technologicznych mających na celu ochronę informacji przed nieuprawnionym dostępem, zniszczeniem, modyfikacją, ujawnieniem i opóźnieniami w dostępie.

3 slajd

Bezpieczeństwo informacji gwarantuje osiągnięcie następujących celów: poufność informacji (właściwość zasobów informacyjnych, w tym informacji, polegająca na tym, że nie staną się one dostępne i nie zostaną ujawnione osobom nieupoważnionym); integralność informacji i procesów z nią związanych (stałość informacji podczas jej przesyłania lub przechowywania); dostępność informacji wtedy, gdy jest ona potrzebna (właściwość zasobów informacyjnych, w tym informacji, decydująca o możliwości ich otrzymania i wykorzystania na żądanie osób upoważnionych); rozliczanie wszystkich procesów związanych z informacją.

4 slajd

Zapewnienie bezpieczeństwa informacji składa się z trzech elementów: Poufność, Integralność, Dostępność. Punktami zastosowania procesu bezpieczeństwa informacji w systemie informatycznym są: sprzęt, oprogramowanie, komunikacja. Same procedury (mechanizmy) ochrony dzielą się na ochronę na poziomie fizycznym, ochronę personelu i poziom organizacyjny. Oprogramowanie sprzętu komunikacyjnego

5 slajdów

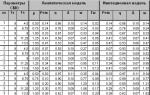

Zagrożenie bezpieczeństwa systemu komputerowego to potencjalne zdarzenie (zamierzone lub nie), które może mieć niepożądany wpływ na sam system, jak również na przechowywane w nim informacje. Analiza zagrożeń przeprowadzona przez National Computer Security Association w Stanach Zjednoczonych ujawniła następujące statystyki:

6 slajdów

7 slajdów

Polityka bezpieczeństwa to zbiór środków i aktywnych działań mających na celu zarządzanie i doskonalenie systemów i technologii bezpieczeństwa.

8 slajdów

Ochrona organizacyjna; organizacja reżimu i bezpieczeństwa. organizacja pracy z pracownikami (dobór i rozmieszczenie personelu, w tym zapoznanie się z pracownikami, ich badanie, szkolenie z zasad pracy z informacjami poufnymi, zapoznanie z karami za naruszenie zasad bezpieczeństwa informacji itp.) organizacja pracy z dokumentami i udokumentowanymi informacjami (opracowywanie, wykorzystywanie, rozliczanie, wykonywanie, zwrot, przechowywanie i niszczenie dokumentów i nośników informacji poufnych) organizacja wykorzystania technicznych środków gromadzenia, przetwarzania, gromadzenia i przechowywania informacji poufnych; organizowanie prac mających na celu analizę zagrożeń wewnętrznych i zewnętrznych informacji poufnych oraz opracowywanie środków zapewniających ich ochronę; organizacja pracy w celu prowadzenia systematycznego monitorowania pracy personelu z informacjami poufnymi, trybu rejestrowania, przechowywania i niszczenia dokumentów i nośników technicznych.

Slajd 9

Techniczne środki bezpieczeństwa informacji W celu ochrony obwodu systemu informatycznego tworzone są: systemy bezpieczeństwa i sygnalizacji pożaru; cyfrowe systemy nadzoru wideo; systemy kontroli dostępu i zarządzania (ACS). Ochronę informacji przed wyciekiem technicznymi kanałami komunikacji zapewniają następujące środki i środki: zastosowanie kabla ekranowanego oraz układanie przewodów i kabli w konstrukcjach ekranowanych; instalacja filtrów wysokiej częstotliwości na liniach komunikacyjnych; budowa pomieszczeń ekranowanych („kapsuł”); użycie sprzętu ekranowanego; instalacja aktywnych systemów dźwiękowych; tworzenie stref kontrolowanych.

10 slajdów

Sprzętowe bezpieczeństwo informacji Specjalne rejestry do przechowywania szczegółów bezpieczeństwa: haseł, kodów identyfikacyjnych, klasyfikacji czy poziomów prywatności; Urządzenia do pomiaru indywidualnych cech osoby (głos, odciski palców) w celu identyfikacji; Układy przerywające transmisję informacji w linii komunikacyjnej w celu okresowego sprawdzania adresu wyjściowego danych. Urządzenia do szyfrowania informacji (metody kryptograficzne). Systemy zasilania bezprzerwowego: Zasilacze bezprzerwowe; Załaduj kopię zapasową; Generatory napięcia.

11 slajdów

Narzędzia programowe do zabezpieczania informacji Narzędzia do ochrony przed nieuprawnionym dostępem (NSD): Narzędzia autoryzacyjne; Obowiązkowa kontrola dostępu; Selektywna kontrola dostępu; Kontrola dostępu oparta na rolach; Rejestrowanie (zwane także audytem). Systemy analizy i modelowania przepływów informacji (systemy CASE). Systemy monitorowania sieci: Systemy wykrywania i zapobiegania włamaniom (IDS/IPS). Systemy zapobiegania wyciekom informacji poufnych (systemy DLP). Analizatory protokołów. Produkty antywirusowe.

12 slajdów

Oprogramowanie zabezpieczające informacje. Zapory ogniowe. Środki kryptograficzne: Szyfrowanie; Podpis cyfrowy. Systemy kopii zapasowych. Systemy uwierzytelniania: Hasło; Klucz dostępu (fizyczny lub elektroniczny); Certyfikat; Biometria. Narzędzia do analizy systemów bezpieczeństwa: oprogramowanie monitorujące.

Slajd 13

TYPY PROGRAMÓW ANTYWIRUSOWYCH Detektory pozwalają wykryć pliki zainfekowane jednym z kilku znanych wirusów. Niektóre programy wykrywające wykonują także analizę heurystyczną plików i obszarów systemowych dysków, co często (choć nie zawsze) pozwala im wykrywać nowe wirusy nieznane programowi wykrywającemu. Filtry to programy rezydentne, które powiadamiają użytkownika o wszelkich próbach zapisu na dysku, a tym bardziej jego formatowania, podejmowanych przez dowolny program, a także o innych podejrzanych działaniach. Programy lekarskie, czyli fagi, nie tylko wyszukują pliki zainfekowane wirusami, ale także je „leczą”, tj. usuń treść programu wirusowego z pliku, przywracając pliki do ich pierwotnego stanu. Audytorzy zapamiętują informacje o stanie plików i obszarów systemowych dysków, a podczas kolejnych uruchomień porównują ich stan z pierwotnym. W przypadku wykrycia jakichkolwiek rozbieżności użytkownik zostaje o tym poinformowany. Strażnicy lub filtry znajdują się w pamięci RAM komputera i sprawdzają uruchamiane pliki oraz podłączone dyski USB pod kątem wirusów. Programy szczepionek lub immunizatory modyfikują programy i dyski w taki sposób, że nie ma to wpływu na działanie programów, ale wirus, przeciwko któremu przeprowadzane jest szczepienie, uważa te programy lub dyski za już zainfekowane.

Slajd 14

Wady programów antywirusowych Żadna z istniejących technologii antywirusowych nie zapewnia pełnej ochrony przed wirusami. Program antywirusowy zajmuje część zasobów obliczeniowych systemu, obciążając centralny procesor i dysk twardy. Może to być szczególnie zauważalne na słabych komputerach. Programy antywirusowe potrafią wykryć zagrożenie tam, gdzie go nie ma (fałszywe alarmy). Programy antywirusowe pobierają aktualizacje z Internetu, marnując w ten sposób przepustowość. Różne techniki szyfrowania i pakowania złośliwego oprogramowania sprawiają, że nawet znane wirusy są niewykrywalne przez oprogramowanie antywirusowe. Wykrywanie tych „zamaskowanych” wirusów wymaga potężnego silnika dekompresji, który może odszyfrować pliki przed ich przeskanowaniem. Jednak wiele programów antywirusowych nie ma tej funkcji, w rezultacie często niemożliwe jest wykrycie zaszyfrowanych wirusów.

15 slajdów

Pojęcie wirusa komputerowego Wirus komputerowy to specjalny program, który świadomie wyrządza szkody komputerowi, na którym jest wykonywany, lub innym komputerom w sieci. Główną funkcją wirusa jest jego reprodukcja.

16 slajdów

Klasyfikacja wirusów komputerowych według siedliska; przez systemy operacyjne; zgodnie z algorytmem pracy; według niszczycielskich możliwości.

Bezpieczeństwo informacji to zespół środków organizacyjnych, technicznych i technologicznych mających na celu ochronę informacji przed nieuprawnionym dostępem, zniszczeniem, modyfikacją, ujawnieniem i opóźnieniami w dostępie. Bezpieczeństwo informacji gwarantuje osiągnięcie następujących celów: poufność informacji (właściwość zasobów informacyjnych, w tym informacji, polegająca na tym, że nie staną się one dostępne i nie zostaną ujawnione osobom nieupoważnionym); integralność informacji i procesów z nią związanych (stałość informacji podczas jej przesyłania lub przechowywania); dostępność informacji wtedy, gdy jest ona potrzebna (właściwość zasobów informacyjnych, w tym informacji, decydująca o możliwości ich otrzymania i wykorzystania na żądanie osób upoważnionych); rozliczanie wszystkich procesów związanych z informacją.

Zapewnienie bezpieczeństwa informacji składa się z trzech elementów: Poufność, Integralność, Dostępność. Punktami zastosowania procesu bezpieczeństwa informacji w systemie informatycznym są: sprzęt, oprogramowanie, komunikacja. Same procedury (mechanizmy) ochrony dzielą się na ochronę na poziomie fizycznym, ochronę personelu i poziom organizacyjny. Oprogramowanie sprzętu komunikacyjnego C C C C D D

Zagrożenie bezpieczeństwa systemu komputerowego to potencjalne zdarzenie (zamierzone lub nie), które może mieć niepożądany wpływ na sam system, a także na przechowywane w nim informacje. Analiza zagrożeń przeprowadzona przez National Computer Security Association w 1998 roku w Stanach Zjednoczonych ujawniła następujące statystyki:

Rodzaje zagrożeń informacyjnych Zagrożenia informacyjne Technologiczne Fizyczne Siła wyższa Awaria sprzętu i wewnętrznych systemów podtrzymywania życia Oprogramowanie (logiczne) Lokalny intruz Zdalny intruz Organizacyjny Wpływ na personel Fizyczny wpływ na personel Psychologiczny wpływ na personel Działania personelu Szpiegostwo Niezamierzone działania

Polityka bezpieczeństwa to zespół środków i aktywnych działań służących zarządzaniu i doskonaleniu systemów i technologii bezpieczeństwa, w tym bezpieczeństwa informacji. Poziom legislacyjny Poziom administracyjny Poziom proceduralny Poziom oprogramowania i poziom techniczny

Ochrona organizacyjna; organizacja reżimu i bezpieczeństwa. organizacja pracy z pracownikami (dobór i rozmieszczenie personelu, w tym zapoznanie się z pracownikami, ich badanie, szkolenie z zasad pracy z informacjami poufnymi, zapoznanie z karami za naruszenie zasad bezpieczeństwa informacji itp.) organizacja pracy z dokumentami i udokumentowanymi informacjami (opracowywanie, wykorzystywanie, rozliczanie, wykonywanie, zwrot, przechowywanie i niszczenie dokumentów i nośników informacji poufnych) organizacja wykorzystania technicznych środków gromadzenia, przetwarzania, gromadzenia i przechowywania informacji poufnych; organizowanie prac mających na celu analizę zagrożeń wewnętrznych i zewnętrznych informacji poufnych oraz opracowywanie środków zapewniających ich ochronę; organizacja pracy w celu prowadzenia systematycznego monitorowania pracy personelu z informacjami poufnymi, trybu rejestrowania, przechowywania i niszczenia dokumentów i nośników technicznych.

Techniczne środki bezpieczeństwa informacji W celu ochrony obwodu systemu informatycznego tworzone są: systemy bezpieczeństwa i sygnalizacji pożaru; cyfrowe systemy nadzoru wideo; systemy kontroli dostępu i zarządzania (ACS). Ochronę informacji przed wyciekiem technicznymi kanałami komunikacji zapewniają następujące środki i środki: zastosowanie kabla ekranowanego oraz układanie przewodów i kabli w konstrukcjach ekranowanych; instalacja filtrów wysokiej częstotliwości na liniach komunikacyjnych; budowa pomieszczeń ekranowanych („kapsuł”); użycie sprzętu ekranowanego; instalacja aktywnych systemów dźwiękowych; tworzenie stref kontrolowanych.

Sprzętowe bezpieczeństwo informacji Specjalne rejestry do przechowywania szczegółów bezpieczeństwa: haseł, kodów identyfikacyjnych, klasyfikacji czy poziomów prywatności; Urządzenia do pomiaru indywidualnych cech osoby (głos, odciski palców) w celu identyfikacji; Układy przerywające transmisję informacji w linii komunikacyjnej w celu okresowego sprawdzania adresu wyjściowego danych. Urządzenia do szyfrowania informacji (metody kryptograficzne). Systemy zasilania bezprzerwowego: Zasilacze bezprzerwowe; Załaduj kopię zapasową; Generatory napięcia.

Narzędzia programowe do ochrony informacji. Środki ochrony przed nieuprawnionym dostępem (NDA): Środki autoryzacji. Obowiązkowa kontrola dostępu; Selektywna kontrola dostępu; Kontrola dostępu oparta na rolach; Rejestrowanie (zwane także audytem). Systemy analizy i modelowania przepływów informacji (systemy CASE). Systemy monitorowania sieci: Systemy wykrywania i zapobiegania włamaniom (IDS/IPS). Systemy zapobiegania wyciekom informacji poufnych (systemy DLP). Analizatory protokołów. Produkty antywirusowe.

Oprogramowanie zabezpieczające informacje. Zapory ogniowe. Środki kryptograficzne: Szyfrowanie; Podpis cyfrowy. Systemy kopii zapasowych. Systemy uwierzytelniania: Hasło; Klucz dostępu (fizyczny lub elektroniczny); Certyfikat; Biometria. Narzędzia do analizy systemów bezpieczeństwa: oprogramowanie monitorujące.

TYPY PROGRAMÓW ANTYWIRUSOWYCH Detektory pozwalają wykryć pliki zainfekowane jednym z kilku znanych wirusów. Niektóre programy wykrywające wykonują także analizę heurystyczną plików i obszarów systemowych dysków, co często (choć nie zawsze) pozwala im wykrywać nowe wirusy nieznane programowi wykrywającemu. Filtry to programy rezydentne, które powiadamiają użytkownika o wszelkich próbach zapisu na dysku, a tym bardziej jego formatowania, podejmowanych przez dowolny program, a także o innych podejrzanych działaniach. Programy lekarskie, czyli fagi, nie tylko wyszukują pliki zainfekowane wirusami, ale także je „leczą”, tj. usuń treść programu wirusowego z pliku, przywracając pliki do ich pierwotnego stanu. Audytorzy zapamiętują informacje o stanie plików i obszarów systemowych dysków, a podczas kolejnych uruchomień porównują ich stan z pierwotnym. W przypadku wykrycia jakichkolwiek rozbieżności użytkownik zostaje o tym poinformowany. Strażnicy lub filtry znajdują się w pamięci RAM komputera i sprawdzają uruchamiane pliki oraz podłączone dyski USB pod kątem wirusów. Programy szczepionek lub immunizatory modyfikują programy i dyski w taki sposób, że nie ma to wpływu na działanie programów, ale wirus, przeciwko któremu przeprowadzane jest szczepienie, uważa te programy lub dyski za już zainfekowane.

Wady programów antywirusowych Żadna z istniejących technologii antywirusowych nie zapewnia pełnej ochrony przed wirusami. Program antywirusowy zajmuje część zasobów obliczeniowych systemu, obciążając centralny procesor i dysk twardy. Może to być szczególnie zauważalne na słabych komputerach. Programy antywirusowe potrafią wykryć zagrożenie tam, gdzie go nie ma (fałszywe alarmy). Programy antywirusowe pobierają aktualizacje z Internetu, marnując w ten sposób przepustowość. Różne techniki szyfrowania i pakowania złośliwego oprogramowania sprawiają, że nawet znane wirusy są niewykrywalne przez oprogramowanie antywirusowe. Wykrywanie tych „zamaskowanych” wirusów wymaga potężnego silnika dekompresji, który może odszyfrować pliki przed ich przeskanowaniem. Jednak wiele programów antywirusowych nie ma tej funkcji, w rezultacie często niemożliwe jest wykrycie zaszyfrowanych wirusów.

1) Według siedliska Wirusy plikowe Powodują uszkodzenie plików. Utwórz duplikat pliku z nazwą oryginału. Wirusy rozruchowe wstrzykują się do sektora rozruchowego dysku. W takim przypadku system operacyjny ładuje się z błędami i awariami. Makrowirusy „psują” dokumenty w programach Word, Excel i innych aplikacjach systemu operacyjnego Windows. Wirusy sieciowe rozprzestrzeniają się w Internecie za pośrednictwem wiadomości e-mail lub po odwiedzeniu podejrzanych witryn.

3) Zgodnie z algorytmem działania wirusy rezydentne posiadające tę właściwość działają nieprzerwanie, gdy komputer jest włączony. Samoszyfrowanie i polimorfizm Wirusy polimorficzne zmieniają swój kod lub treść programu w taki sposób, że są trudne do wykrycia. Algorytm ukrywania Wirusy ukrywające się „ukrywają się” w pamięci RAM i program antywirusowy nie jest w stanie ich wykryć. Niestandardowe techniki Zasadniczo nowe metody oddziaływania na wirusa w komputerze.

4) Jeśli chodzi o możliwości destrukcyjne, Harmless nie wyrządza żadnej szkody ani użytkownikowi, ani komputerowi, ale zajmuje miejsce na dysku twardym. Inne niż niebezpieczne powodują szkody moralne dla użytkownika. Powodują efekty wizualne, graficzne lub dźwiękowe. Niebezpieczne niszczą informacje zawarte w plikach. „uszkadzają” pliki, czynią je nieczytelnymi itp. Bardzo niebezpieczne zakłócają proces ładowania systemu operacyjnego, po czym wymaga on ponownej instalacji; lub „uszkadzają” dysk twardy i wymaga on sformatowania

Złośliwe programy Koń trojański to program zawierający destrukcyjną funkcję, która jest aktywowana w przypadku wystąpienia określonego warunku wyzwalającego. Zwykle takie programy są maskowane jako przydatne narzędzia. Rodzaje działań destrukcyjnych: Niszczenie informacji. (Konkretny wybór obiektów i metod niszczenia zależy wyłącznie od wyobraźni autora takiego programu i możliwości systemu operacyjnego. Ta funkcja jest wspólna dla koni trojańskich i zakładek). Przechwytywanie i przekazywanie informacji. (hasła wpisywane na klawiaturze). Ukierunkowana zmiana programu. Robaki to wirusy rozprzestrzeniające się w sieciach globalnych, atakujące całe systemy, a nie pojedyncze programy. Jest to najniebezpieczniejszy rodzaj wirusa, ponieważ w tym przypadku obiektem ataku stają się systemy informatyczne o skali krajowej. Wraz z pojawieniem się globalnego Internetu ten rodzaj naruszenia bezpieczeństwa stanowi największe zagrożenie, ponieważ... każdy z komputerów podłączonych do tej sieci może być na nią narażony w dowolnym momencie. Główną funkcją tego typu wirusa jest włamanie się do atakowanego systemu, tj. pokonywanie zabezpieczeń w celu naruszenia bezpieczeństwa i integralności.

Identyfikacja to nazywanie siebie twarzą systemu; uwierzytelnienie polega na ustaleniu zgodności danej osoby z podanym przez nią identyfikatorem; upoważnienie nadające tej osobie możliwości zgodnie z przypisanymi jej uprawnieniami lub sprawdzające dostępność uprawnień przy próbie wykonania jakiejkolwiek czynności

Opis prezentacji według poszczególnych slajdów:

1 slajd

Opis slajdu:

Temat: Ochrona przed nieuprawnionym dostępem do informacji KOU VO „Średnia szkoła wieczorowa (zmianowa) nr 2” Ustyuzhna Wypełnił: Shcheglova L.A.

2 slajd

Opis slajdu:

Podstawowe pojęcia Bezpieczeństwo informacji to zespół środków mających na celu zapewnienie bezpieczeństwa informacji. Bezpieczeństwo informacji – ochrona integralności, dostępności i poufności informacji. Dostępność - możliwość uzyskania wymaganej usługi informacyjnej w rozsądnym czasie. Integralność - aktualność i spójność informacji, jej ochrona przed zniszczeniem i nieuprawnionymi zmianami. Poufność - ochrona przed nieuprawnionym dostępem do informacji.

3 slajd

Opis slajdu:

Bezpieczeństwo informacji to stan bezpieczeństwa środowiska informacyjnego. W technologii komputerowej pojęcie bezpieczeństwa oznacza niezawodność komputera, bezpieczeństwo cennych danych, ochronę informacji przed zmianami w nich przez osoby nieuprawnione oraz zachowanie tajemnicy korespondencji w komunikacji elektronicznej. We wszystkich cywilizowanych krajach obowiązują przepisy dotyczące bezpieczeństwa obywateli; ustawa federalna z dnia 27 lipca 2006 r. N 149-FZ „O informacjach, technologiach informacyjnych i ochronie informacji” (ze zmianami i uzupełnieniami) służy do ochrony informacji, ale nadal niezawodność systemów komputerowych w dużym stopniu opiera się na środkach samoobrony.

4 slajd

Opis slajdu:

Dostęp nieautoryzowany Dostęp nieautoryzowany to działania naruszające ustaloną procedurę dostępu lub zasady rozgraniczenia. Dostęp do programów i danych uzyskują abonenci, którzy nie zostali zarejestrowani i nie mają prawa do zapoznania się i pracy z tymi zasobami. Wdrożono kontrolę dostępu, aby zapobiec nieautoryzowanemu dostępowi.

5 slajdów

Opis slajdu:

Ochrona za pomocą haseł Hasła służą do ochrony przed nieuprawnionym dostępem do programów i danych przechowywanych na komputerze. Komputer umożliwia dostęp do swoich zasobów jedynie tym użytkownikom, którzy są zarejestrowani i podali prawidłowe hasło. Każdy konkretny użytkownik może mieć dostęp tylko do niektórych zasobów informacyjnych. W takim przypadku wszystkie próby nieautoryzowanego dostępu mogą być rejestrowane.

6 slajdów

Opis slajdu:

Ochrona hasłem jest używana podczas ładowania systemu operacyjnego. Hasło logowania można ustawić w programie konfiguracyjnym BIOS-u, komputer nie uruchomi systemu operacyjnego, jeśli nie zostanie wprowadzone prawidłowe hasło. Nie jest łatwo pokonać taką obronę.

7 slajdów

Opis slajdu:

Każdy dysk, każdy folder, każdy plik na Twoim komputerze lokalnym może być chroniony przed nieautoryzowanym dostępem. Można dla nich ustawić określone uprawnienia dostępu: pełny dostęp, możliwość wprowadzania zmian, tylko do odczytu, zapisu itp. Uprawnienia mogą być różne dla różnych użytkowników.

8 slajdów

Opis slajdu:

Co to jest hasło? „Hasło to tajny zestaw różnych znaków, który pozwala zidentyfikować uprawnionego użytkownika i jego uprawnienia do pracy w systemie komputerowym.” Ogólny pomysł jest taki: najlepsze hasło to losowy i pozbawiony znaczenia zestaw znaków. Trzymaj hasło w bezpiecznym miejscu. Regularnie zmieniaj hasła. Może to zmylić atakujących. Im silniejsze hasło, tym dłużej możesz z niego korzystać. Hasła składającego się z 8 lub mniej znaków można używać przez tydzień, natomiast kombinacja 14 lub więcej znaków może wystarczyć na kilka lat.

Slajd 9

Opis slajdu:

Biometryczne systemy bezpieczeństwa Obecnie coraz częściej stosuje się systemy identyfikacji biometrycznej w celu ochrony przed nieuprawnionym dostępem do informacji. Identyfikacja biometryczna to metoda identyfikacji osoby na podstawie określonych cech biometrycznych (identyfikatorów) właściwych danej osobie. Metody identyfikacji biometrycznej dzielą się na dwie grupy: Metody statyczne Metody dynamiczne wykorzystujące odciski palców; zgodnie z geometrią dłoni. Według pisma odręcznego. Technologia ta staje się bardzo popularną alternatywą dla malowania ręcznego. Analizowane są dynamiczne znaki pisma – stopień nacisku, prędkość pisania na tęczówce oka; według wizerunku twarzy; Głosem. Konstruując kod identyfikacyjny głosu, z reguły są to różne kombinacje częstotliwości i charakterystyk statystycznych głosu

10 slajdów

Opis slajdu:

Identyfikacja odcisków palców Optyczne skanery linii papilarnych instalowane są w laptopach, myszach, klawiaturach, pendrive'ach, a także wykorzystywane są jako osobne urządzenia zewnętrzne i terminale (np. na lotniskach i w bankach). Jeżeli wzór linii papilarnych nie odpowiada wzorowi użytkownika dopuszczonego do informacji, dostęp do informacji jest niemożliwy.

11 slajdów

Opis slajdu:

Identyfikacja na podstawie dłoni W biometrii do celów identyfikacyjnych wykorzystuje się prostą geometrię dłoni – wielkość i kształt, a także niektóre znaki informacyjne znajdujące się na grzbiecie dłoni (obrazy na fałdach między paliczkami palców , wzorce lokalizacji naczyń krwionośnych). Skanery identyfikacji dłoni instalowane są na niektórych lotniskach, w bankach i elektrowniach jądrowych.

12 slajdów

Opis slajdu:

Identyfikacja za pomocą tęczówki oka Do identyfikacji za pomocą tęczówki oka wykorzystuje się specjalne skanery podłączane do komputera. Tęczówka oka jest unikalną cechą biometryczną każdej osoby. Obraz oka jest izolowany od obrazu twarzy i nakładana jest na niego specjalna maska z kodem kreskowym. Rezultatem jest matryca, która jest indywidualna dla każdej osoby.

Slajd 13

Opis slajdu:

Identyfikacja na podstawie obrazu twarzy Do identyfikacji osób często wykorzystuje się technologie rozpoznawania twarzy. Rozpoznawanie osoby następuje na odległość. Cechy identyfikacyjne uwzględniają kształt twarzy, jej kolor i kolor włosów. Obecnie rozpoczyna się wydawanie nowych paszportów międzynarodowych, w których mikroukładzie przechowywana jest cyfrowa fotografia właściciela. Ważnymi cechami są także współrzędne punktów twarzy w miejscach odpowiadających zmianom kontrastu (brwi, oczu, nosa, uszu, ust i owalu).

Slajd 14

Opis slajdu:

Do niedawna uważano, że najbardziej niezawodną metodą identyfikacji biometrycznej i uwierzytelnienia osobistego jest metoda oparta na skanowaniu siatkówki oka. Zawiera najlepsze funkcje identyfikacji tęczówki i żyły ramienia. Skaner odczytuje wzór naczyń włosowatych na powierzchni siatkówki. Siatkówka ma stałą strukturę, która nie zmienia się w czasie, z wyjątkiem sytuacji, gdy jest to spowodowane chorobą oczu, taką jak zaćma. Niestety, przy stosowaniu tej metody biometrycznej pojawia się szereg trudności. Skaner jest tutaj bardzo złożonym układem optycznym i osoba nie może się poruszać przez dłuższy czas podczas celowania, co powoduje nieprzyjemne odczucia.

15 slajdów

Opis slajdu:

Metody identyfikacji dynamicznej – za pomocą tekstu pisanego odręcznie Producenci sprzętu biometrycznego starają się tworzyć niezawodne systemy identyfikacji twarzy wykorzystujące charakterystyki dynamiczne. Dodatkowy sprzęt dla takich systemów jest tańszy niż skanery linii papilarnych czy tęczówki oka. Systemy identyfikacji osobistej oparte na dynamice odtwarzania odręcznie pisanych haseł (podpisów) są w swojej klasie bardzo wygodne i obiecujące.