การคุ้มครองข้อมูล

สไลด์: 16 คำ: 724 เสียง: 0 เอฟเฟกต์: 14ข้อมูล. สมาคม. การป้องกัน กิจกรรมหลักของ AZI นั้นพิจารณาจากความสามารถขององค์กร AZI: การปกป้องทรัพยากรข้อมูลของระบบองค์กรอย่างครอบคลุม ผลลัพธ์: การสร้างระบบอัตโนมัติที่ปลอดภัย รวมถึงการจัดการระบบรักษาความปลอดภัยข้อมูลที่ครอบคลุม การประยุกต์ใช้วิธีการเข้ารหัส การป้องกันข้อมูลรั่วไหลผ่านช่องทางทางเทคนิค จัดหาระบบและเครื่องมือรักษาความปลอดภัยข้อมูลแบบครบวงจร จำหน่ายอุปกรณ์คอมพิวเตอร์ที่ปลอดภัย การตรวจสอบความปลอดภัยของข้อมูลของวัตถุข้อมูลอย่างเป็นอิสระ ดำเนินการวิจัยและพัฒนา - การป้องกันข้อมูล.ppt

โครงการรักษาความปลอดภัยข้อมูล

สไลด์: 5 คำ: 352 เสียง: 0 เอฟเฟกต์: 0ชื่อโครงการ: การปกป้องข้อมูลจากมัลแวร์ สาขาวิชา: วิทยาการคอมพิวเตอร์และผู้เข้าร่วม ICT: นักเรียนชั้นประถมศึกษาปีที่ 10 การวางแผนโครงการ โครงการ โครงการ การศึกษา สิ่งแวดล้อม โครงการ ตัวอย่างโครงการ วัสดุการศึกษาและระเบียบวิธี สื่อการสอน คำแนะนำระเบียบวิธี คู่มือสำหรับนักเรียน การประเมินและมาตรฐาน เกณฑ์การประเมิน ตัวอย่างการประเมิน - โครงการคุ้มครองข้อมูล.ppt

การคุ้มครองข้อมูลทางกฎหมาย

สไลด์: 17 คำ: 522 เสียง: 0 เอฟเฟกต์: 48การคุ้มครองโปรแกรมและข้อมูลทางกฎหมาย การคุ้มครองข้อมูล การนำเสนอนี้จัดทำโดย Ekaterina Smoleva นักเรียน 11 “a” ของชั้นเรียน MOU Obyachevskaya Secondary School การคุ้มครองข้อมูลทางกฎหมาย เมื่อลงทะเบียนลายเซ็นดิจิทัลอิเล็กทรอนิกส์ในศูนย์เฉพาะทาง ผู้สื่อข่าวจะได้รับรหัสสองรหัส: ความลับ เปิด. รหัสลับจะถูกจัดเก็บไว้ในฟล็อปปี้ดิสก์หรือสมาร์ทการ์ดและมีเพียงผู้สื่อข่าวเท่านั้นที่ทราบ ผู้ที่อาจได้รับเอกสารทั้งหมดจะต้องมีกุญแจสาธารณะ ปกติจะส่งทางอีเมล์ เมื่อป้องกันการคัดลอก จะมีการใช้มาตรการต่างๆ: - องค์กร - กฎหมาย - ทางกายภาพ - บนอินเทอร์เน็ต - การคุ้มครองทางกฎหมายของ information.pptx

การคุ้มครองข้อมูลทางกฎหมาย

สไลด์: 14 คำ: 619 เสียง: 0 เอฟเฟกต์: 63สถาบันการศึกษาแห่งความยุติธรรมแห่งรัสเซีย ภาควิชาสารสนเทศกฎหมาย กฎหมายสารสนเทศและคณิตศาสตร์ วิทยาการคอมพิวเตอร์ทางกฎหมาย -. เทคโนโลยีสารสนเทศ -. รัฐบาลอิเล็กทรอนิกส์ (E-government) -. ตัวอย่างการใช้วิธีอิเล็กทรอนิกส์ในการบริหารราชการ: ทิศทางหลักของการใช้ข้อมูลและเทคโนโลยีคอมพิวเตอร์ในสาขากฎหมาย: ระบบอัตโนมัติของรัฐ "ความยุติธรรม" ศูนย์สถานการณ์ อุปกรณ์ทางเทคนิคของศูนย์สถานการณ์ องค์ประกอบหลักคือหน้าจอที่ใช้ร่วมกัน - การคุ้มครองทางกฎหมายของ information.ppt

วิทยาการคอมพิวเตอร์ "ความมั่นคงปลอดภัยสารสนเทศ"

สไลด์: 29 คำ: 1143 เสียง: 0 เอฟเฟกต์: 10การค้นหาข้อมูลเป็นที่เข้าใจดังนี้: ช่องทางตอบรับในระบบสารสนเทศแบบปิด ค้นหานักเรียนที่เก่งด้านวิทยาการคอมพิวเตอร์ทุกคน คุณรู้วิธีการค้นหาอะไรบ้าง? การคุ้มครองข้อมูล ข้อกำหนดและคำจำกัดความพื้นฐานของ GOST ในด้านการป้องกัน ข้อมูลใดที่เรียกว่าได้รับการคุ้มครอง ข้อมูลดิจิทัล ภัยคุกคามหลักต่อข้อมูลดิจิทัลมีอะไรบ้าง? คำจำกัดความของการปกป้องข้อมูลที่กำหนดใน GOST คืออะไร? อิทธิพลแบบไหนที่เรียกว่าไม่ได้รับอนุญาต ซึ่งผลกระทบนั้นเรียกว่าไม่ได้ตั้งใจ สิ่งที่คุณต้องทำเพื่อให้มั่นใจในข้อมูลบนพีซีส่วนตัวของคุณ - สารสนเทศ “การคุ้มครองข้อมูล”.pptx

ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

สไลด์: 10 คำ: 640 เสียง: 0 เอฟเฟกต์: 11การปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต การป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต ข้อกำหนดที่เกี่ยวข้องกับการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต วิธีการป้องกันการคัดลอกส่วนตัว ได้แก่ ดองเกิล รหัสผ่าน ฯลฯ ประเภทของวิธีการรักษาความปลอดภัยข้อมูล ไฟร์วอลล์ - ไฟร์วอลล์ แอนติไวรัส Scanner คือโปรแกรมที่ตรวจสอบไฟล์เพื่อหาไวรัส การควบคุมความสัมพันธ์ของรัฐในด้านความปลอดภัยของข้อมูลในสหพันธรัฐรัสเซีย หลักสูตรพื้นฐานวิทยาการคอมพิวเตอร์ เรียบเรียงโดย S.V. Simonovich - การป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต.ppt

การปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต

สไลด์: 20 คำ: 480 เสียง: 0 เอฟเฟกต์: 99อาชญากรรมคอมพิวเตอร์และความปลอดภัย ประเภทของอาชญากรรมทางคอมพิวเตอร์ การป้อนข้อมูลการเข้าถึงข้อมูลเชิงตรรกะโดยไม่ได้รับอนุญาต ระเบิด การพัฒนาและเผยแพร่ความประมาทเลินเล่อทางอาญาของไวรัส ในการพัฒนา การปลอมแปลงคอมพิวเตอร์ การโจรกรรมข้อมูลคอมพิวเตอร์ ไม่มีข้อมูล มีมาตรการมากมายที่มุ่งป้องกันอาชญากรรม: กฎหมายองค์กรด้านเทคนิค การป้องกันอาชญากรรมทางคอมพิวเตอร์ เทคนิค องค์กร ถูกกฎหมาย. การจำแนกประเภทของความล้มเหลวและการละเมิด: ความล้มเหลวของอุปกรณ์ ข้อมูลสูญหายเนื่องจากการทำงานของซอฟต์แวร์ไม่ถูกต้อง - การปกป้องข้อมูลจาก access.pps โดยไม่ได้รับอนุญาต

การป้องกันคอมพิวเตอร์

สไลด์: 46 คำ: 3395 เสียง: 0 เอฟเฟกต์: 4การคุ้มครองข้อมูล การป้องกันการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต การป้องกันด้วยรหัสผ่าน ระบบรักษาความปลอดภัยไบโอเมตริกซ์ การป้องกันทางกายภาพของข้อมูลบนดิสก์ การป้องกันมัลแวร์ โปรแกรมที่เป็นอันตรายและโปรแกรมป้องกันไวรัส การรักษาความลับ ความซื่อสัตย์. ความพร้อมใช้งาน ความปลอดภัย. การเข้าถึงที่ไม่ได้รับอนุญาต มีการนำการควบคุมการเข้าถึงมาใช้เพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต มันไม่ง่ายเลยที่จะเอาชนะการป้องกันเช่นนี้ สิทธิ์อาจแตกต่างกันไปสำหรับผู้ใช้ที่แตกต่างกัน การระบุลายนิ้วมือ การระบุโดยลักษณะคำพูด การระบุตัวตนด้วยม่านตา - การป้องกันคอมพิวเตอร์.ppt

การป้องกันคอมพิวเตอร์

สไลด์: 30 คำ: 924 เสียง: 0 เอฟเฟกต์: 121วัตถุประสงค์การวิจัย: ศึกษาวรรณกรรมทางวิทยาศาสตร์และการศึกษาในหัวข้อที่กำลังศึกษา การจัดระบบและลักษณะทั่วไปของประสบการณ์การทำงานเกี่ยวกับปัญหานี้ เนื้อหาของงาน: บทนำ; สามบท; บทสรุป; แอปพลิเคชัน; บรรณานุกรม; การนำเสนอ. สาขางาน: อาชญากรคอมพิวเตอร์ ไวรัสวิทยาในระดับโลก วิธีการและวิธีการป้องกันอาชญากรรมทางคอมพิวเตอร์ในโลก สถานะของฮาร์ดแวร์และซอฟต์แวร์ วิธีการป้องกันไวรัสในองค์กรในโปคาชิ การเข้าถึงข้อมูลคอมพิวเตอร์ที่ได้รับการคุ้มครองตามกฎหมายโดยไม่ได้รับอนุญาต การจำแนกประเภทของอาชญากรรมทางคอมพิวเตอร์: - การป้องกันคอมพิวเตอร์.ppt

การปกป้องข้อมูลบนคอมพิวเตอร์ของคุณ

สไลด์: 36 คำ: 1230 เสียง: 0 เอฟเฟกต์: 0พื้นฐานของการรักษาความปลอดภัยของข้อมูล ข้อมูล. กฎหมายควบคุมการทำงานเกี่ยวกับข้อมูล เกี่ยวกับสื่อ ภัยคุกคามทางคอมพิวเตอร์ คอมพิวเตอร์ของคุณ สิ่งที่สามารถบอกคุณเกี่ยวกับคุณได้ ประวัติการเดินทางทางอินเทอร์เน็ต การปกป้องคอมพิวเตอร์ “ส่วนบุคคล” นอกเครือข่าย การปกป้องคอมพิวเตอร์ “ที่ใช้ร่วมกัน” ภายนอกเครือข่าย แหล่งจ่ายไฟที่เชื่อถือได้ ข้อมูลสำรอง. ความน่าเชื่อถือของสื่อในการจัดเก็บข้อมูล ปกป้องเอกสาร Word ไวรัสคอมพิวเตอร์ ประเภทของไวรัสคอมพิวเตอร์ บูตไวรัส ไฟล์ไวรัส ไวรัสมาโคร ไวรัสเครือข่าย ประเภทของไวรัส สัญญาณของการติดเชื้อ โพลีฟาจ - การปกป้องข้อมูลบนคอมพิวเตอร์ของคุณ.ppt

การปกป้องข้อมูลบนอินเทอร์เน็ต

สไลด์: 25 คำ: 2504 เสียง: 0 เอฟเฟกต์: 0การคุ้มครองข้อมูล แนวคิดและคำจำกัดความของข้อมูล เพิ่มปริมาณข้อมูล การเปิดเผยข้อมูลที่เป็นความลับ ประเภทของการป้องกันเครือข่ายคอมพิวเตอร์ของระบบสารสนเทศ ด้านฮาร์ดแวร์ของการรักษาความปลอดภัยข้อมูล ข้อกำหนดสำหรับระบบรักษาความปลอดภัย ทบทวนวิธีการเข้าถึงข้อมูลเครือข่ายและแก้ไข ความจำเป็นในการปกป้องข้อมูล การปรับเปลี่ยนประเภท "ระเบิดลอจิก" การปรับเปลี่ยนประเภท "ม้าโทรจัน" ด้านฮาร์ดแวร์ของการรักษาความปลอดภัยข้อมูล รับประกันความคงอยู่ของข้อมูลในระดับผู้ใช้ การใช้การดำเนินการคัดลอก การปกป้องข้อมูลระหว่างการจ่ายไฟไม่เสถียร - การปกป้องข้อมูลบน Internet.ppt

การปกป้องข้อมูลในเครือข่ายคอมพิวเตอร์

สไลด์: 13 คำ: 718 เสียง: 0 เอฟเฟกต์: 0การปกป้องข้อมูลในเครือข่ายคอมพิวเตอร์ เครื่องมือรักษาความปลอดภัยข้อมูล วิธีการปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต รหัสผ่าน เข้าสู่ระบบด้วยรหัสผ่าน โปรแกรมที่เป็นอันตราย โปรแกรมป้องกันไวรัส ลายเซ็น. ระบบรักษาความปลอดภัยไบโอเมตริกซ์ การระบุลายนิ้วมือ การระบุโดยลักษณะคำพูด การระบุตัวตนด้วยม่านตา การระบุตัวตนด้วยฝ่ามือ - การป้องกันข้อมูลในเครือข่ายคอมพิวเตอร์.ppt

การคุ้มครองข้อมูลส่วนบุคคล

สไลด์: 35 คำ: 1498 เสียง: 0 เอฟเฟกต์: 0ด้านปฏิบัติในการปกป้องข้อมูลส่วนบุคคลจากผู้ให้บริการโทรคมนาคม ส่วนที่ 1 กฎหมายว่าด้วยการคุ้มครองข้อมูลส่วนบุคคล คำย่อที่ใช้. แนวคิดพื้นฐานของกฎหมายของรัฐบาลกลาง "เกี่ยวกับข้อมูลส่วนบุคคล" กรอบกฎหมายและข้อบังคับในด้านข้อมูลส่วนบุคคล เอกสารที่พัฒนาบนพื้นฐานของกฎหมายของรัฐบาลกลาง "เกี่ยวกับข้อมูลส่วนบุคคล" การเปลี่ยนแปลงกรอบกฎหมายในด้านข้อมูลส่วนบุคคล มีการเปลี่ยนแปลงจำนวนมากในการเตรียมการต่อกฎหมายของรัฐบาลกลางเรื่อง "ข้อมูลส่วนบุคคล" ในการรวบรวมความยินยอมในการประมวลผล ปัญหาของการสร้างข้อกำหนดสำหรับการปกป้องข้อมูลส่วนบุคคล เป็นไปได้ว่ามาตรฐานอุตสาหกรรมสำหรับการปกป้องข้อมูลส่วนบุคคลจะได้รับการรับรองตามกฎหมาย - การปกป้องข้อมูลส่วนบุคคล.ppt

ข้อมูลส่วนบุคคลและการป้องกัน

สไลด์: 14 คำ: 688 เสียง: 0 เอฟเฟกต์: 0ข้อมูลส่วนบุคคลคืออะไร? กฎระเบียบทางกฎหมาย การคุ้มครองข้อมูลส่วนบุคคล ชุดมาตรการเพื่อให้มั่นใจในการปกป้องข้อมูลส่วนบุคคล มาตรการทางเทคนิคในการปกป้องข้อมูลส่วนบุคคลเกี่ยวข้องกับการใช้เครื่องมือรักษาความปลอดภัยข้อมูลซอฟต์แวร์และฮาร์ดแวร์ ผู้ดำเนินการข้อมูลส่วนบุคคล - หน่วยงานของรัฐ หน่วยงานเทศบาล นิติบุคคล หรือทางกายภาพ บุคคลที่จัดระเบียบและ (หรือ) ดำเนินการประมวลผลข้อมูลส่วนบุคคลตลอดจนกำหนดวัตถุประสงค์และเนื้อหาของการประมวลผลข้อมูลส่วนบุคคล ใครคือผู้ปฏิบัติงาน PD? บทบัญญัติพื้นฐานของกฎหมายว่าด้วยข้อมูลส่วนบุคคล ข้อกำหนดสำหรับระบบข้อมูลข้อมูลส่วนบุคคล - ข้อมูลส่วนบุคคลและการป้องกัน.pptx

การประมวลผลและการปกป้องข้อมูลส่วนบุคคล

สไลด์: 18 คำ: 684 เสียง: 0 เอฟเฟกต์: 0หลักการประมวลผลข้อมูลส่วนบุคคลของลูกค้าอย่างปลอดภัย จดหมายของกฎหมาย หมวดหมู่ การตรวจสอบของ Roskomnadzor ความรับผิดชอบ. โดเมน. ยินยอมให้ประมวลผล แพคเกจคำแนะนำ ข้อตกลงกับบริการจัดส่ง อุปกรณ์ป้องกัน สูตรสำเร็จ แนวทางบูรณาการ เชื่อมั่น. ใบรับรอง. ใบรับรองในเบราว์เซอร์ ใบรับรองประเภท EV - การประมวลผลและการปกป้องข้อมูลส่วนบุคคล.ppt

คุณสมบัติของการปกป้องข้อมูลส่วนบุคคล

สไลด์: 26 คำ: 1144 เสียง: 0 เอฟเฟกต์: 7คุณสมบัติของการปกป้องข้อมูลส่วนบุคคล ธุรกิจของรัสเซีย ธุรกิจขนาดเล็กและขนาดกลาง สถิติบางอย่าง. ความหลากหลาย ส่วนที่เป็นปัญหาของ SMEs สถิติ. ข้อมูลส่วนบุคคล การวิเคราะห์ความเสี่ยง ความน่าจะเป็นของการตรวจสอบ การตรวจสอบตามกำหนดเวลา วางแผนการตรวจสอบบางอย่าง ทัศนคติของ SMEs ยังคงระมัดระวัง แนวทางการจัดองค์กร ความเหมือนกันขององค์กรความมั่นคงปลอดภัยสารสนเทศ การก่อสร้างระบบป้องกัน ข้อกำหนดที่สำคัญ ประเด็นปัญหาในการปฏิบัติจริง หมายถึงการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต เครื่องมือรักษาความปลอดภัยข้อมูล งบประมาณ. การสร้างระบบป้องกันข้อมูลส่วนบุคคล -

1 สไลด์

วิธีการและวิธีการปกป้องข้อมูลสมัยใหม่ จัดทำโดย: นักเรียนกลุ่ม T3-09 Apetov Alexander 2012

2 สไลด์

การรักษาความปลอดภัยของข้อมูลคือชุดของมาตรการขององค์กร เทคนิค และเทคโนโลยีเพื่อปกป้องข้อมูลจากการเข้าถึง การทำลาย การดัดแปลง การเปิดเผย และความล่าช้าในการเข้าถึงโดยไม่ได้รับอนุญาต

3 สไลด์

ความปลอดภัยของข้อมูลให้การรับประกันว่าบรรลุเป้าหมายดังต่อไปนี้: การรักษาความลับของข้อมูล (ทรัพย์สินของแหล่งข้อมูลรวมถึงข้อมูลที่เกี่ยวข้องกับข้อเท็จจริงที่ว่าพวกเขาจะไม่สามารถเข้าถึงได้และจะไม่ถูกเปิดเผยต่อบุคคลที่ไม่ได้รับอนุญาต); ความสมบูรณ์ของข้อมูลและกระบวนการที่เกี่ยวข้อง (ความสม่ำเสมอของข้อมูลระหว่างการส่งหรือจัดเก็บข้อมูล) ความพร้อมใช้งานของข้อมูลเมื่อจำเป็น (ทรัพย์สินของแหล่งข้อมูลรวมถึงข้อมูลที่กำหนดความเป็นไปได้ในการรับและใช้งานตามคำขอของผู้มีอำนาจ) การบัญชีของกระบวนการทั้งหมดที่เกี่ยวข้องกับข้อมูล

4 สไลด์

การรับรองความปลอดภัยของข้อมูลประกอบด้วยสามองค์ประกอบ: การรักษาความลับ ความสมบูรณ์ ความพร้อมใช้งาน ประเด็นของการประยุกต์ใช้กระบวนการรักษาความปลอดภัยข้อมูลกับระบบสารสนเทศ ได้แก่ ฮาร์ดแวร์ ซอฟต์แวร์ การสื่อสาร ขั้นตอนการป้องกัน (กลไก) นั้นแบ่งออกเป็น การป้องกันระดับกายภาพ การคุ้มครองบุคลากร และระดับองค์กร ซอฟต์แวร์ฮาร์ดแวร์การสื่อสาร

5 สไลด์

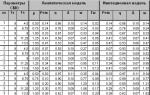

ภัยคุกคามด้านความปลอดภัยต่อระบบคอมพิวเตอร์เป็นเหตุการณ์ที่อาจเกิดขึ้น (ไม่ว่าจะโดยตั้งใจหรือไม่ก็ตาม) ที่อาจมีผลกระทบที่ไม่พึงประสงค์ต่อระบบเองตลอดจนข้อมูลที่จัดเก็บไว้ในระบบ การวิเคราะห์ภัยคุกคามที่ดำเนินการโดย National Computer Security Association ในสหรัฐอเมริกาเปิดเผยสถิติต่อไปนี้:

6 สไลด์

7 สไลด์

นโยบายความปลอดภัยคือชุดของมาตรการและการดำเนินการที่ใช้งานอยู่เพื่อจัดการและปรับปรุงระบบและเทคโนโลยีความปลอดภัย

8 สไลด์

การคุ้มครององค์กร การจัดระบบการปกครองและความมั่นคง การจัดระเบียบการทำงานกับพนักงาน (การเลือกและตำแหน่งของบุคลากรรวมถึงการทำความคุ้นเคยกับพนักงาน, การศึกษา, การฝึกอบรมในกฎการทำงานกับข้อมูลที่เป็นความลับ, การทำความคุ้นเคยกับบทลงโทษสำหรับการละเมิดกฎความปลอดภัยของข้อมูล ฯลฯ ) การจัดระเบียบการทำงานกับเอกสารและข้อมูลที่เป็นเอกสาร (การพัฒนา การใช้ การบัญชี การดำเนินการ การส่งคืน การจัดเก็บและการทำลายเอกสารและสื่อข้อมูลที่เป็นความลับ) การจัดระเบียบการใช้วิธีทางเทคนิคในการรวบรวม ประมวลผล สะสมและจัดเก็บข้อมูลที่เป็นความลับ จัดระเบียบงานวิเคราะห์ภัยคุกคามภายในและภายนอกต่อข้อมูลที่เป็นความลับและพัฒนามาตรการเพื่อให้มั่นใจในการปกป้อง การจัดระบบงานเพื่อติดตามการทำงานของบุคลากรด้วยข้อมูลที่เป็นความลับขั้นตอนการบันทึกจัดเก็บและทำลายเอกสารและสื่อทางเทคนิคอย่างเป็นระบบ

สไลด์ 9

วิธีการทางเทคนิคของการรักษาความปลอดภัยข้อมูล เพื่อปกป้องขอบเขตของระบบข้อมูลสิ่งต่อไปนี้จะถูกสร้างขึ้น: ระบบความปลอดภัยและสัญญาณเตือนไฟไหม้ ระบบกล้องวงจรปิดดิจิทัล ระบบควบคุมการเข้าถึงและการจัดการ (ACS) การป้องกันข้อมูลจากการรั่วไหลโดยช่องทางการสื่อสารทางเทคนิคนั้นมั่นใจได้ด้วยวิธีและมาตรการดังต่อไปนี้: การใช้สายเคเบิลที่มีฉนวนหุ้มและการวางสายไฟและสายเคเบิลในโครงสร้างที่มีฉนวนหุ้ม การติดตั้งตัวกรองความถี่สูงบนสายสื่อสาร การก่อสร้างห้องที่มีการป้องกัน (“แคปซูล”); การใช้อุปกรณ์ป้องกัน การติดตั้งระบบเสียงรบกวน การสร้างเขตควบคุม

10 สไลด์

ความปลอดภัยของข้อมูลฮาร์ดแวร์ การลงทะเบียนพิเศษสำหรับการจัดเก็บรายละเอียดความปลอดภัย: รหัสผ่าน รหัสประจำตัว การจำแนกประเภทหรือระดับความเป็นส่วนตัว อุปกรณ์สำหรับวัดลักษณะเฉพาะของบุคคล (เสียง ลายนิ้วมือ) เพื่อวัตถุประสงค์ในการระบุตัวตน วงจรสำหรับขัดขวางการส่งข้อมูลในสายสื่อสารเพื่อตรวจสอบที่อยู่เอาต์พุตของข้อมูลเป็นระยะ อุปกรณ์สำหรับการเข้ารหัสข้อมูล (วิธีการเข้ารหัส) ระบบไฟฟ้าสำรอง: เครื่องสำรองไฟฟ้า; โหลดข้อมูลสำรอง; เครื่องกำเนิดแรงดันไฟฟ้า

11 สไลด์

เครื่องมือซอฟต์แวร์สำหรับการรักษาความปลอดภัยข้อมูล เครื่องมือสำหรับการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต (NSD): เครื่องมือการอนุญาต การควบคุมการเข้าถึงภาคบังคับ การควบคุมการเข้าถึงแบบเลือก; การควบคุมการเข้าถึงตามบทบาท การบันทึก (เรียกอีกอย่างว่าการตรวจสอบ) ระบบการวิเคราะห์และการสร้างแบบจำลองการไหลของข้อมูล (ระบบ CASE) ระบบตรวจสอบเครือข่าย: ระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS) ระบบป้องกันข้อมูลที่เป็นความลับรั่วไหล (ระบบ DLP) เครื่องวิเคราะห์โปรโตคอล ผลิตภัณฑ์แอนตี้ไวรัส

12 สไลด์

ไฟร์วอลล์ซอฟต์แวร์รักษาความปลอดภัยข้อมูล หมายถึงการเข้ารหัส: การเข้ารหัส; ลายเซ็นดิจิทัล ระบบสำรองข้อมูล ระบบการรับรองความถูกต้อง: รหัสผ่าน; รหัสการเข้าถึง (ทางกายภาพหรืออิเล็กทรอนิกส์) ใบรับรอง; ไบโอเมตริกซ์ เครื่องมือวิเคราะห์ระบบรักษาความปลอดภัย: ผลิตภัณฑ์ซอฟต์แวร์ตรวจสอบ

สไลด์ 13

ประเภทของโปรแกรมป้องกันไวรัส เครื่องมือตรวจจับช่วยให้คุณตรวจจับไฟล์ที่ติดไวรัสหนึ่งในหลาย ๆ ตัวที่รู้จัก โปรแกรมตัวตรวจจับบางโปรแกรมยังทำการวิเคราะห์ฮิวริสติกของไฟล์และพื้นที่ระบบของดิสก์ ซึ่งบ่อยครั้ง (แต่ไม่ได้หมายความว่าเสมอไป) จะทำให้โปรแกรมตรวจจับไวรัสใหม่ที่โปรแกรมตัวตรวจจับไม่รู้จัก ตัวกรองคือโปรแกรมประจำที่แจ้งให้ผู้ใช้ทราบถึงความพยายามของโปรแกรมใด ๆ ในการเขียนลงดิสก์ ฟอร์แมตดิสก์ให้น้อยลง รวมถึงการกระทำที่น่าสงสัยอื่น ๆ โปรแกรมแพทย์หรือฟาจไม่เพียงแต่ค้นหาไฟล์ที่ติดไวรัสเท่านั้น แต่ยัง “รักษา” ไฟล์เหล่านั้นด้วย เช่น ลบเนื้อความของโปรแกรมไวรัสออกจากไฟล์ ทำให้ไฟล์กลับสู่สถานะดั้งเดิม ผู้ตรวจสอบจะจดจำข้อมูลเกี่ยวกับสถานะของไฟล์และพื้นที่ระบบของดิสก์ และในระหว่างการเริ่มต้นครั้งต่อๆ ไป พวกเขาจะเปรียบเทียบสถานะของตนกับสถานะดั้งเดิม หากตรวจพบความคลาดเคลื่อน ผู้ใช้จะได้รับแจ้ง การ์ดหรือตัวกรองจะอยู่ใน RAM ของคอมพิวเตอร์และตรวจสอบไฟล์ที่เปิดใช้งานและไดรฟ์ USB ที่เสียบอยู่เพื่อหาไวรัส โปรแกรมวัคซีนหรือตัวสร้างภูมิคุ้มกันจะปรับเปลี่ยนโปรแกรมและดิสก์ในลักษณะที่ไม่ส่งผลกระทบต่อการทำงานของโปรแกรม แต่ไวรัสที่ใช้ฉีดวัคซีนจะถือว่าโปรแกรมหรือดิสก์เหล่านี้ติดไวรัสแล้ว

สไลด์ 14

ข้อเสียของโปรแกรมป้องกันไวรัส ไม่มีเทคโนโลยีป้องกันไวรัสที่มีอยู่ในปัจจุบันที่สามารถป้องกันไวรัสได้อย่างสมบูรณ์ โปรแกรมป้องกันไวรัสใช้ส่วนหนึ่งของทรัพยากรการประมวลผลของระบบ โดยโหลดโปรเซสเซอร์กลางและฮาร์ดไดรฟ์ สิ่งนี้สามารถสังเกตได้ชัดเจนเป็นพิเศษในคอมพิวเตอร์ที่อ่อนแอ โปรแกรมป้องกันไวรัสสามารถมองเห็นภัยคุกคามได้หากไม่มีเลย (ผลบวกลวง) โปรแกรมป้องกันไวรัสจะดาวน์โหลดอัพเดตจากอินเทอร์เน็ต ซึ่งจะทำให้เปลืองแบนด์วิธ เทคนิคการเข้ารหัสและการบรรจุมัลแวร์ที่หลากหลายทำให้ซอฟต์แวร์ป้องกันไวรัสตรวจไม่พบแม้แต่ไวรัสที่รู้จัก การตรวจจับไวรัสที่ "ปลอมตัว" เหล่านี้ต้องใช้กลไกการบีบอัดข้อมูลที่มีประสิทธิภาพซึ่งสามารถถอดรหัสไฟล์ก่อนที่จะทำการสแกน อย่างไรก็ตาม โปรแกรมป้องกันไวรัสหลายโปรแกรมไม่มีคุณสมบัตินี้ และด้วยเหตุนี้ จึงมักไม่สามารถตรวจพบไวรัสที่เข้ารหัสได้

15 สไลด์

แนวคิดของไวรัสคอมพิวเตอร์ ไวรัสคอมพิวเตอร์เป็นโปรแกรมพิเศษที่จงใจก่อให้เกิดอันตรายต่อคอมพิวเตอร์ที่กำลังใช้งานหรือต่อคอมพิวเตอร์เครื่องอื่นในเครือข่าย หน้าที่หลักของไวรัสคือการแพร่พันธุ์

16 สไลด์

การจำแนกประเภทของไวรัสคอมพิวเตอร์ตามถิ่นที่อยู่ โดยระบบปฏิบัติการ ตามอัลกอริทึมการทำงาน ตามความเป็นไปได้ในการทำลายล้าง

การรักษาความปลอดภัยของข้อมูลคือชุดของมาตรการขององค์กร เทคนิค และเทคโนโลยีเพื่อปกป้องข้อมูลจากการเข้าถึง การทำลาย การดัดแปลง การเปิดเผย และความล่าช้าในการเข้าถึงโดยไม่ได้รับอนุญาต ความปลอดภัยของข้อมูลให้การรับประกันว่าบรรลุเป้าหมายดังต่อไปนี้: การรักษาความลับของข้อมูล (ทรัพย์สินของแหล่งข้อมูลรวมถึงข้อมูลที่เกี่ยวข้องกับข้อเท็จจริงที่ว่าพวกเขาจะไม่สามารถเข้าถึงได้และจะไม่ถูกเปิดเผยต่อบุคคลที่ไม่ได้รับอนุญาต); ความสมบูรณ์ของข้อมูลและกระบวนการที่เกี่ยวข้อง (ความสม่ำเสมอของข้อมูลระหว่างการส่งหรือจัดเก็บข้อมูล) ความพร้อมใช้งานของข้อมูลเมื่อจำเป็น (ทรัพย์สินของแหล่งข้อมูลรวมถึงข้อมูลที่กำหนดความเป็นไปได้ในการรับและใช้งานตามคำขอของผู้มีอำนาจ) การบัญชีของกระบวนการทั้งหมดที่เกี่ยวข้องกับข้อมูล

การรับรองความปลอดภัยของข้อมูลประกอบด้วยสามองค์ประกอบ: การรักษาความลับ ความสมบูรณ์ ความพร้อมใช้งาน ประเด็นของการประยุกต์ใช้กระบวนการรักษาความปลอดภัยข้อมูลกับระบบสารสนเทศ ได้แก่ ฮาร์ดแวร์ ซอฟต์แวร์ การสื่อสาร ขั้นตอนการป้องกัน (กลไก) นั้นแบ่งออกเป็น การป้องกันระดับกายภาพ การคุ้มครองบุคลากร และระดับองค์กร ซอฟต์แวร์ฮาร์ดแวร์การสื่อสาร C C C C D D

ภัยคุกคามด้านความปลอดภัยต่อระบบคอมพิวเตอร์เป็นเหตุการณ์ที่อาจเกิดขึ้น (ไม่ว่าจะโดยตั้งใจหรือไม่ก็ตาม) ที่อาจมีผลกระทบที่ไม่พึงประสงค์ต่อระบบเองตลอดจนข้อมูลที่จัดเก็บไว้ในระบบ การวิเคราะห์ภัยคุกคามที่ดำเนินการโดย National Computer Security Association ในปี 1998 ในสหรัฐอเมริกา เปิดเผยสถิติต่อไปนี้:

ประเภทของภัยคุกคามด้านข้อมูล ภัยคุกคามด้านข้อมูล เทคโนโลยี กายภาพ เหตุสุดวิสัย ความล้มเหลวของอุปกรณ์และระบบช่วยชีวิตภายใน ซอฟต์แวร์ (เชิงตรรกะ) ผู้บุกรุกในพื้นที่ ผู้บุกรุกระยะไกล ผลกระทบต่อองค์กรต่อบุคลากร ผลกระทบทางกายภาพต่อบุคลากร ผลกระทบทางจิตวิทยาต่อบุคลากร การกระทำของบุคลากร การจารกรรม การกระทำโดยไม่ได้ตั้งใจ

นโยบายความปลอดภัยคือชุดของมาตรการและการดำเนินการที่ใช้งานอยู่เพื่อจัดการและปรับปรุงระบบและเทคโนโลยีความปลอดภัย รวมถึงความปลอดภัยของข้อมูล ระดับนิติบัญญัติ ระดับบริหาร ระดับขั้นตอน ระดับซอฟต์แวร์และเทคนิค

การคุ้มครององค์กร การจัดระบบการปกครองและความปลอดภัย การจัดระเบียบการทำงานกับพนักงาน (การเลือกและตำแหน่งของบุคลากรรวมถึงการทำความคุ้นเคยกับพนักงาน, การศึกษา, การฝึกอบรมในกฎการทำงานกับข้อมูลที่เป็นความลับ, การทำความคุ้นเคยกับบทลงโทษสำหรับการละเมิดกฎความปลอดภัยของข้อมูล ฯลฯ ) การจัดระเบียบการทำงานกับเอกสารและข้อมูลที่เป็นเอกสาร (การพัฒนา การใช้ การบัญชี การดำเนินการ การส่งคืน การจัดเก็บและการทำลายเอกสารและสื่อข้อมูลที่เป็นความลับ) การจัดระเบียบการใช้วิธีทางเทคนิคในการรวบรวม ประมวลผล สะสมและจัดเก็บข้อมูลที่เป็นความลับ จัดระเบียบงานวิเคราะห์ภัยคุกคามภายในและภายนอกต่อข้อมูลที่เป็นความลับและพัฒนามาตรการเพื่อให้มั่นใจในการปกป้อง การจัดระบบงานเพื่อติดตามการทำงานของบุคลากรด้วยข้อมูลที่เป็นความลับขั้นตอนการบันทึกจัดเก็บและทำลายเอกสารและสื่อทางเทคนิคอย่างเป็นระบบ

วิธีการทางเทคนิคของการรักษาความปลอดภัยข้อมูล เพื่อปกป้องขอบเขตของระบบข้อมูลสิ่งต่อไปนี้จะถูกสร้างขึ้น: ระบบความปลอดภัยและสัญญาณเตือนไฟไหม้ ระบบกล้องวงจรปิดดิจิทัล ระบบควบคุมการเข้าถึงและการจัดการ (ACS) การป้องกันข้อมูลจากการรั่วไหลโดยช่องทางการสื่อสารทางเทคนิคนั้นมั่นใจได้ด้วยวิธีและมาตรการดังต่อไปนี้: การใช้สายเคเบิลที่มีฉนวนหุ้มและการวางสายไฟและสายเคเบิลในโครงสร้างที่มีฉนวนหุ้ม การติดตั้งตัวกรองความถี่สูงบนสายสื่อสาร การก่อสร้างห้องที่มีการป้องกัน (“แคปซูล”); การใช้อุปกรณ์ป้องกัน การติดตั้งระบบเสียงรบกวน การสร้างเขตควบคุม

ความปลอดภัยของข้อมูลฮาร์ดแวร์ การลงทะเบียนพิเศษสำหรับการจัดเก็บรายละเอียดความปลอดภัย: รหัสผ่าน รหัสประจำตัว การจำแนกประเภทหรือระดับความเป็นส่วนตัว อุปกรณ์สำหรับวัดลักษณะเฉพาะของบุคคล (เสียง ลายนิ้วมือ) เพื่อวัตถุประสงค์ในการระบุตัวตน วงจรสำหรับขัดขวางการส่งข้อมูลในสายสื่อสารเพื่อตรวจสอบที่อยู่เอาต์พุตของข้อมูลเป็นระยะ อุปกรณ์สำหรับการเข้ารหัสข้อมูล (วิธีการเข้ารหัส) ระบบไฟฟ้าสำรอง: เครื่องสำรองไฟฟ้า; โหลดข้อมูลสำรอง; เครื่องกำเนิดแรงดันไฟฟ้า

เครื่องมือซอฟต์แวร์สำหรับการปกป้องข้อมูล วิธีการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต (NDA): วิธีการอนุญาต การควบคุมการเข้าถึงแบบบังคับ การควบคุมการเข้าถึงแบบเลือก; การควบคุมการเข้าถึงตามบทบาท การบันทึก (เรียกอีกอย่างว่าการตรวจสอบ) ระบบการวิเคราะห์และการสร้างแบบจำลองการไหลของข้อมูล (ระบบ CASE) ระบบตรวจสอบเครือข่าย: ระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS) ระบบป้องกันข้อมูลที่เป็นความลับรั่วไหล (ระบบ DLP) เครื่องวิเคราะห์โปรโตคอล ผลิตภัณฑ์แอนตี้ไวรัส

ไฟร์วอลล์ซอฟต์แวร์รักษาความปลอดภัยข้อมูล หมายถึงการเข้ารหัส: การเข้ารหัส; ลายเซ็นดิจิทัล ระบบสำรองข้อมูล ระบบการรับรองความถูกต้อง: รหัสผ่าน; รหัสการเข้าถึง (ทางกายภาพหรืออิเล็กทรอนิกส์) ใบรับรอง; ไบโอเมตริกซ์ เครื่องมือวิเคราะห์ระบบรักษาความปลอดภัย: ผลิตภัณฑ์ซอฟต์แวร์ตรวจสอบ

ประเภทของโปรแกรมป้องกันไวรัส เครื่องมือตรวจจับช่วยให้คุณตรวจจับไฟล์ที่ติดไวรัสหนึ่งในหลาย ๆ ตัวที่รู้จัก โปรแกรมตัวตรวจจับบางโปรแกรมยังทำการวิเคราะห์ฮิวริสติกของไฟล์และพื้นที่ระบบของดิสก์ ซึ่งบ่อยครั้ง (แต่ไม่ได้หมายความว่าเสมอไป) จะทำให้โปรแกรมตรวจจับไวรัสใหม่ที่โปรแกรมตัวตรวจจับไม่รู้จัก ตัวกรองคือโปรแกรมประจำที่แจ้งให้ผู้ใช้ทราบถึงความพยายามของโปรแกรมใด ๆ ในการเขียนลงดิสก์ ฟอร์แมตดิสก์ให้น้อยลง รวมถึงการกระทำที่น่าสงสัยอื่น ๆ โปรแกรมแพทย์หรือฟาจไม่เพียงแต่ค้นหาไฟล์ที่ติดไวรัสเท่านั้น แต่ยัง “รักษา” ไฟล์เหล่านั้นด้วย เช่น ลบเนื้อความของโปรแกรมไวรัสออกจากไฟล์ ทำให้ไฟล์กลับสู่สถานะดั้งเดิม ผู้ตรวจสอบจะจดจำข้อมูลเกี่ยวกับสถานะของไฟล์และพื้นที่ระบบของดิสก์ และในระหว่างการเริ่มต้นครั้งต่อๆ ไป พวกเขาจะเปรียบเทียบสถานะของตนกับสถานะดั้งเดิม หากตรวจพบความคลาดเคลื่อน ผู้ใช้จะได้รับแจ้ง การ์ดหรือตัวกรองจะอยู่ใน RAM ของคอมพิวเตอร์และตรวจสอบไฟล์ที่เปิดใช้งานและไดรฟ์ USB ที่เสียบอยู่เพื่อหาไวรัส โปรแกรมวัคซีนหรือตัวสร้างภูมิคุ้มกันจะปรับเปลี่ยนโปรแกรมและดิสก์ในลักษณะที่ไม่ส่งผลกระทบต่อการทำงานของโปรแกรม แต่ไวรัสที่ใช้ฉีดวัคซีนจะถือว่าโปรแกรมหรือดิสก์เหล่านี้ติดไวรัสแล้ว

ข้อเสียของโปรแกรมป้องกันไวรัส ไม่มีเทคโนโลยีป้องกันไวรัสที่มีอยู่ในปัจจุบันที่สามารถป้องกันไวรัสได้อย่างสมบูรณ์ โปรแกรมป้องกันไวรัสใช้ส่วนหนึ่งของทรัพยากรการประมวลผลของระบบ โดยโหลดโปรเซสเซอร์กลางและฮาร์ดไดรฟ์ สิ่งนี้สามารถสังเกตได้ชัดเจนเป็นพิเศษในคอมพิวเตอร์ที่อ่อนแอ โปรแกรมป้องกันไวรัสสามารถมองเห็นภัยคุกคามได้หากไม่มีเลย (ผลบวกลวง) โปรแกรมป้องกันไวรัสจะดาวน์โหลดอัพเดตจากอินเทอร์เน็ต ซึ่งจะทำให้เปลืองแบนด์วิธ เทคนิคการเข้ารหัสและการบรรจุมัลแวร์ที่หลากหลายทำให้ซอฟต์แวร์ป้องกันไวรัสตรวจไม่พบแม้แต่ไวรัสที่รู้จัก การตรวจจับไวรัสที่ "ปลอมตัว" เหล่านี้ต้องใช้กลไกการบีบอัดข้อมูลที่มีประสิทธิภาพซึ่งสามารถถอดรหัสไฟล์ก่อนที่จะทำการสแกน อย่างไรก็ตาม โปรแกรมป้องกันไวรัสหลายโปรแกรมไม่มีคุณสมบัตินี้ และด้วยเหตุนี้ จึงมักไม่สามารถตรวจพบไวรัสที่เข้ารหัสได้

1) ตามแหล่งที่อยู่อาศัย ไวรัสไฟล์ ทำให้ไฟล์เสียหาย สร้างไฟล์ซ้ำด้วยชื่อต้นฉบับ ไวรัสสำหรับบูตจะแทรกซึมเข้าไปในเซกเตอร์สำหรับบูตของดิสก์ ในกรณีนี้ระบบปฏิบัติการจะโหลดโดยมีข้อผิดพลาดและความล้มเหลว เอกสารมาโครไวรัส "เสีย" ใน Word, Excel และโปรแกรมแอปพลิเคชันอื่น ๆ ของระบบปฏิบัติการ Windows ไวรัสเครือข่ายแพร่กระจายไปทั่วอินเทอร์เน็ตผ่านอีเมลหรือหลังจากเยี่ยมชมเว็บไซต์ที่น่าสงสัย

3) ตามอัลกอริธึมการทำงาน Residence Viruses ที่มีคุณสมบัตินี้จะทำงานอย่างต่อเนื่องในขณะที่คอมพิวเตอร์เปิดอยู่ การเข้ารหัสด้วยตนเองและความหลากหลาย ไวรัส Polymorphic เปลี่ยนโค้ดหรือเนื้อหาของโปรแกรมจนยากต่อการตรวจจับ อัลกอริธึมการซ่อนตัว ไวรัสล่องหน "ซ่อน" ใน RAM และโปรแกรมป้องกันไวรัสตรวจไม่พบ เทคนิคที่ไม่ได้มาตรฐาน วิธีการใหม่ขั้นพื้นฐานในการมีอิทธิพลต่อไวรัสบนคอมพิวเตอร์

4) ในแง่ของความสามารถในการทำลายล้าง Harmless จะไม่ก่อให้เกิดอันตรายใดๆ ต่อผู้ใช้หรือคอมพิวเตอร์ แต่กินพื้นที่บนฮาร์ดไดรฟ์ สิ่งที่ไม่เป็นอันตรายก่อให้เกิดอันตรายต่อศีลธรรมต่อผู้ใช้ ทำให้เกิดเอฟเฟกต์ภาพ กราฟิก หรือเสียง อันตรายทำลายข้อมูลในไฟล์ พวกเขา "เสียหาย" ไฟล์ทำให้อ่านไม่ได้ ฯลฯ สิ่งที่อันตรายมากรบกวนกระบวนการโหลดระบบปฏิบัติการหลังจากนั้นจึงต้องติดตั้งใหม่ หรือทำให้ฮาร์ดไดรฟ์เสียหายจนต้องฟอร์แมต

โปรแกรมที่เป็นอันตราย ม้าโทรจันคือโปรแกรมที่มีฟังก์ชันการทำลายล้างซึ่งจะเปิดใช้งานเมื่อมีเงื่อนไขทริกเกอร์บางอย่างเกิดขึ้น โดยปกติแล้วโปรแกรมดังกล่าวจะปลอมตัวเป็นโปรแกรมอรรถประโยชน์ที่มีประโยชน์บางอย่าง ประเภทของการกระทำทำลายล้าง: การทำลายข้อมูล (การเลือกวัตถุและวิธีการทำลายเฉพาะนั้นขึ้นอยู่กับจินตนาการของผู้เขียนโปรแกรมดังกล่าวและความสามารถของระบบปฏิบัติการเท่านั้น ฟังก์ชั่นนี้เป็นเรื่องปกติสำหรับม้าโทรจันและบุ๊กมาร์ก) การสกัดกั้นและการส่งข้อมูล (รหัสผ่านที่พิมพ์บนแป้นพิมพ์) การเปลี่ยนแปลงโปรแกรมเป้าหมาย เวิร์มคือไวรัสที่แพร่กระจายไปทั่วเครือข่ายทั่วโลก ส่งผลกระทบต่อทั้งระบบมากกว่าที่จะส่งผลกระทบต่อแต่ละโปรแกรม นี่เป็นไวรัสประเภทที่อันตรายที่สุด เนื่องจากในกรณีนี้ระบบข้อมูลระดับชาติกลายเป็นเป้าหมายของการโจมตี ด้วยการถือกำเนิดของอินเทอร์เน็ตทั่วโลก การละเมิดความปลอดภัยประเภทนี้ถือเป็นภัยคุกคามที่ยิ่งใหญ่ที่สุด เพราะ... คอมพิวเตอร์ทุกเครื่องที่เชื่อมต่อกับเครือข่ายนี้สามารถเปิดดูได้ตลอดเวลา หน้าที่หลักของไวรัสประเภทนี้คือการแฮ็กระบบที่ถูกโจมตีนั่นคือ การเอาชนะการป้องกันเพื่อลดความปลอดภัยและความสมบูรณ์

การระบุตัวตนคือการเรียกตัวเองว่าเป็นใบหน้าต่อระบบ การรับรองความถูกต้องคือการสร้างการติดต่อของบุคคลกับตัวระบุที่เขาตั้งชื่อ การอนุญาตให้บุคคลนี้มีความสามารถตามสิทธิ์ที่ได้รับมอบหมายหรือตรวจสอบความพร้อมของสิทธิ์เมื่อพยายามดำเนินการใด ๆ

คำอธิบายการนำเสนอเป็นรายสไลด์:

1 สไลด์

คำอธิบายสไลด์:

หัวข้อ: การป้องกันจากการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต KOU VO “ โรงเรียนมัธยมตอนเย็น (กะ) หมายเลข 2” Ustyuzhna เสร็จสมบูรณ์โดย: Shcheglova L.A.

2 สไลด์

คำอธิบายสไลด์:

แนวคิดพื้นฐาน ความปลอดภัยของข้อมูลเป็นชุดของมาตรการที่มุ่งสร้างความมั่นใจในความปลอดภัยของข้อมูล ความปลอดภัยของข้อมูล – การปกป้องความสมบูรณ์ ความพร้อมใช้งาน และการรักษาความลับของข้อมูล ความพร้อมใช้งาน - ความสามารถในการรับบริการข้อมูลที่จำเป็นในเวลาที่เหมาะสม - ความเกี่ยวข้องและความสม่ำเสมอของข้อมูล การป้องกันจากการถูกทำลายและการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต การรักษาความลับ - การป้องกันจากการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต

3 สไลด์

คำอธิบายสไลด์:

ความปลอดภัยของข้อมูลคือสถานะของความปลอดภัยของสภาพแวดล้อมข้อมูล ในเทคโนโลยีคอมพิวเตอร์ แนวคิดเรื่องความปลอดภัยหมายถึงความน่าเชื่อถือของคอมพิวเตอร์ ความปลอดภัยของข้อมูลอันมีค่า การปกป้องข้อมูลจากการเปลี่ยนแปลงโดยบุคคลที่ไม่ได้รับอนุญาต และการรักษาความลับของการติดต่อทางจดหมายในการสื่อสารทางอิเล็กทรอนิกส์ ในประเทศอารยะทุกแห่ง มีกฎหมายว่าด้วยความปลอดภัยของพลเมือง กฎหมายของรัฐบาลกลางวันที่ 27 กรกฎาคม 2549 N 149-FZ “เกี่ยวกับข้อมูล เทคโนโลยีสารสนเทศ และการปกป้องข้อมูล” (พร้อมการแก้ไขและเพิ่มเติม) ใช้เพื่อปกป้องข้อมูล แต่ยังคง ความน่าเชื่อถือของระบบคอมพิวเตอร์ต้องอาศัยมาตรการป้องกันตนเองเป็นอย่างมาก

4 สไลด์

คำอธิบายสไลด์:

การเข้าถึงที่ไม่ได้รับอนุญาต การเข้าถึงที่ไม่ได้รับอนุญาตคือการกระทำที่ละเมิดขั้นตอนการเข้าถึงที่กำหนดไว้หรือกฎการแบ่งเขต การเข้าถึงโปรแกรมและข้อมูลนั้นได้มาจากสมาชิกที่ไม่ได้ลงทะเบียนและไม่มีสิทธิ์ในการทำความคุ้นเคยหรือทำงานกับแหล่งข้อมูลเหล่านี้ มีการนำการควบคุมการเข้าถึงมาใช้เพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

5 สไลด์

คำอธิบายสไลด์:

การป้องกันโดยใช้รหัสผ่าน รหัสผ่านใช้เพื่อป้องกันการเข้าถึงโปรแกรมและข้อมูลที่จัดเก็บไว้ในคอมพิวเตอร์โดยไม่ได้รับอนุญาต คอมพิวเตอร์อนุญาตให้เข้าถึงทรัพยากรเฉพาะกับผู้ใช้ที่ลงทะเบียนและป้อนรหัสผ่านที่ถูกต้องเท่านั้น ผู้ใช้แต่ละคนอาจได้รับอนุญาตให้เข้าถึงแหล่งข้อมูลบางอย่างเท่านั้น ในกรณีนี้ สามารถบันทึกความพยายามในการเข้าถึงโดยไม่ได้รับอนุญาตทั้งหมดได้

6 สไลด์

คำอธิบายสไลด์:

การป้องกันด้วยรหัสผ่านจะใช้เมื่อโหลดระบบปฏิบัติการ สามารถตั้งค่ารหัสผ่านเข้าสู่ระบบได้ในโปรแกรมการตั้งค่า BIOS คอมพิวเตอร์จะไม่บูตเข้าสู่ระบบปฏิบัติการเว้นแต่จะป้อนรหัสผ่านที่ถูกต้อง มันไม่ง่ายเลยที่จะเอาชนะการป้องกันเช่นนี้

7 สไลด์

คำอธิบายสไลด์:

ทุกดิสก์ ทุกโฟลเดอร์ ทุกไฟล์ในเครื่องคอมพิวเตอร์ของคุณสามารถป้องกันจากการเข้าถึงที่ไม่ได้รับอนุญาต สามารถตั้งค่าสิทธิ์การเข้าถึงบางอย่างได้: การเข้าถึงแบบเต็ม ความสามารถในการเปลี่ยนแปลง อ่านอย่างเดียว เขียน ฯลฯ สิทธิ์อาจแตกต่างกันสำหรับผู้ใช้ที่แตกต่างกัน

8 สไลด์

คำอธิบายสไลด์:

รหัสผ่านคืออะไร? “รหัสผ่านคือชุดความลับของอักขระต่างๆ ที่ช่วยให้คุณสามารถระบุผู้ใช้ที่ถูกต้องและสิทธิ์ในการทำงานในระบบคอมพิวเตอร์ได้” แนวคิดทั่วไปก็คือ: รหัสผ่านที่ดีที่สุดคือชุดอักขระแบบสุ่มและไม่มีความหมาย เก็บรหัสผ่านของคุณไว้ในที่ปลอดภัย เปลี่ยนรหัสผ่านของคุณเป็นประจำ สิ่งนี้อาจทำให้ผู้โจมตีสับสน ยิ่งรหัสผ่านมีความรัดกุม คุณจะสามารถใช้งานได้นานขึ้น รหัสผ่านที่มีอักขระ 8 ตัวหรือน้อยกว่านั้นสามารถใช้ได้เป็นเวลาหนึ่งสัปดาห์ ในขณะที่รหัสผ่านที่มีอักขระตั้งแต่ 14 ตัวขึ้นไปสามารถใช้ได้เป็นเวลาหลายปี

สไลด์ 9

คำอธิบายสไลด์:

ระบบรักษาความปลอดภัยด้วยไบโอเมตริก ปัจจุบันมีการใช้ระบบระบุตัวตนด้วยไบโอเมตริกมากขึ้นเพื่อป้องกันการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต การระบุตัวตนด้วยไบโอเมตริกซ์เป็นวิธีการระบุตัวบุคคลตามลักษณะเฉพาะของไบโอเมตริกซ์ (ตัวระบุ) ที่มีอยู่ในตัวของบุคคลใดบุคคลหนึ่ง วิธีการระบุตัวตนด้วยไบโอเมตริกซ์แบ่งออกเป็นสองกลุ่ม: วิธีแบบคงที่ วิธีการแบบไดนามิกโดยใช้ลายนิ้วมือ ตามรูปทรงของฝ่ามือ ตามลายมือที่เขียนด้วยลายมือ เทคโนโลยีนี้กำลังเป็นทางเลือกยอดนิยมแทนการวาดด้วยมือ มีการวิเคราะห์สัญญาณการเขียนแบบไดนามิก - ระดับความกดดัน, ความเร็วในการเขียนบนม่านตา; ด้วยภาพใบหน้า ด้วยเสียง. ตามกฎแล้วการสร้างรหัสระบุตัวตนด้วยเสียงนั้นเป็นการผสมผสานระหว่างความถี่และลักษณะทางสถิติของเสียง

10 สไลด์

คำอธิบายสไลด์:

เครื่องสแกนลายนิ้วมือแบบออปติคอลได้รับการติดตั้งบนแล็ปท็อป เมาส์ คีย์บอร์ด แฟลชไดรฟ์ และยังใช้เป็นอุปกรณ์ภายนอกและเทอร์มินัลแยกต่างหาก (เช่น ในสนามบินและธนาคาร) หากรูปแบบลายนิ้วมือไม่ตรงกับรูปแบบที่ผู้ใช้ยอมรับข้อมูล ก็จะไม่สามารถเข้าถึงข้อมูลได้

11 สไลด์

คำอธิบายสไลด์:

การระบุตัวตนด้วยฝ่ามือ ในทางไบโอเมตริกซ์เพื่อจุดประสงค์ในการระบุตัวตน จะใช้รูปทรงเรขาคณิตที่เรียบง่ายของมือ - ขนาดและรูปร่าง รวมถึงสัญญาณข้อมูลบางอย่างที่ด้านหลังมือ (รูปภาพบนรอยพับระหว่างช่วงนิ้วหัวแม่มือ) , รูปแบบของตำแหน่งของหลอดเลือด) เครื่องสแกนระบุฝ่ามือได้รับการติดตั้งในสนามบิน ธนาคาร และโรงไฟฟ้านิวเคลียร์บางแห่ง

12 สไลด์

คำอธิบายสไลด์:

การระบุตัวตนด้วยม่านตาตา จะใช้เครื่องสแกนพิเศษที่เชื่อมต่อกับคอมพิวเตอร์เพื่อระบุตัวตนด้วยม่านตาตา ม่านตาเป็นลักษณะไบโอเมตริกซ์ที่เป็นเอกลักษณ์ของแต่ละคน ภาพดวงตาจะถูกแยกออกจากภาพใบหน้า และใช้มาสก์บาร์โค้ดแบบพิเศษกับภาพนั้น ผลลัพธ์ที่ได้คือเมทริกซ์ที่เป็นรายบุคคลสำหรับแต่ละคน

สไลด์ 13

คำอธิบายสไลด์:

การระบุตัวตนด้วยภาพใบหน้า เทคโนโลยีการจดจำใบหน้ามักใช้เพื่อระบุตัวบุคคล การจดจำบุคคลเกิดขึ้นในระยะไกล คุณสมบัติการระบุตัวตนจะพิจารณาจากรูปร่างของใบหน้า สี และสีผม ขณะนี้การออกหนังสือเดินทางต่างประเทศใหม่กำลังเริ่มต้นขึ้นในวงจรไมโครซึ่งเก็บรูปถ่ายดิจิทัลของเจ้าของไว้ คุณสมบัติที่สำคัญยังรวมถึงพิกัดของจุดใบหน้าในตำแหน่งที่สอดคล้องกับการเปลี่ยนแปลงคอนทราสต์ (คิ้ว ตา จมูก หู ปาก และวงรี)

สไลด์ 14

คำอธิบายสไลด์:

จนกระทั่งเมื่อไม่นานมานี้ เชื่อกันว่าวิธีการระบุตัวตนด้วยไบโอเมตริกและการรับรองความถูกต้องส่วนบุคคลที่เชื่อถือได้มากที่สุดคือวิธีการที่ใช้การสแกนเรตินา โดยมีคุณสมบัติที่ดีที่สุดในการระบุม่านตาและหลอดเลือดดำที่แขน เครื่องสแกนจะอ่านรูปแบบของเส้นเลือดฝอยบนพื้นผิวเรตินา จอประสาทตามีโครงสร้างคงที่ ไม่เปลี่ยนแปลงเมื่อเวลาผ่านไป ยกเว้นเป็นผลมาจากโรคตา เช่น ต้อกระจก น่าเสียดายที่มีปัญหาหลายประการเกิดขึ้นเมื่อใช้วิธีการไบโอเมตริกซ์นี้ เครื่องสแกนที่นี่เป็นระบบการมองเห็นที่ซับซ้อนมากและบุคคลนั้นจะต้องไม่เคลื่อนไหวเป็นเวลานานในขณะที่ระบบกำลังเล็งอยู่ ซึ่งทำให้เกิดความรู้สึกไม่พึงประสงค์

15 สไลด์

คำอธิบายสไลด์:

วิธีการระบุตัวตนแบบไดนามิก - การใช้ข้อความที่เขียนด้วยลายมือ ผู้ผลิตอุปกรณ์ไบโอเมตริกซ์กำลังพยายามสร้างระบบระบุใบหน้าที่เชื่อถือได้โดยใช้คุณลักษณะแบบไดนามิก ฮาร์ดแวร์เพิ่มเติมสำหรับระบบดังกล่าวมีราคาถูกกว่าเครื่องสแกนลายนิ้วมือหรือม่านตา ระบบระบุตัวตนส่วนบุคคลที่อาศัยพลวัตของการสร้างรหัสผ่านที่เขียนด้วยลายมือ (ลายเซ็น) นั้นสะดวกและมีแนวโน้มดีในชั้นเรียน