Захист інформації

Слайдів: 16 Слів: 724 Звуків: 0 Ефектів: 14Інформація. Асоціація. Захист. Основні напрямки діяльності АЗІ визначаються можливостями підприємств: Комплексний захист інформаційних ресурсів корпоративних систем. Результат: Створення захищених АС, що включають керування комплексною системою інформаційної безпеки. Застосування криптографічних засобів. Захист інформації від витоку технічних каналів. Постачання комплексних систем та засобів інформаційної безпеки. Постачання захищених засобів обчислювальної техніки. Незалежний аудит інформаційної безпеки об'єктів інформатизації. Проведення НДДКР. - Захист інформації.

Проект захисту інформації

Слайдів: 5 Слів: 352 Звуків: 0 Ефектів: 0Назва проекту: Захист інформації від шкідливих програм. ПРЕДМЕТНА ОБЛАСТЬ: інформатика та ІКТ УЧАСНИКИ: учні 10 кл. Планування проекту. ПРОГРАМА ПРОЕКТУ ОСВІТНЕ СЕРЕДОВИЩЕ ПРОЕКТУ ПРИКЛАДИ ПРОЕКТІВ. Навчально-методичні матеріали. Навчальні матеріали Методичні поради Посібник для учнів. Оцінка та стандарти. Критерії оцінки Приклади оцінювання. - Проект захисту інформації.

Правова охорона інформації

Слайдів: 17 Слів: 522 Звуків: 0 Ефектів: 48Правова охорона програм та даних. Захист інформації. Презентацію приготувала Смолева Катерина учениця11 «а» класу МОУ Об'ячевська ЗОШ. Правова охорона інформації. Під час реєстрації електронно-цифрового підпису у спеціалізованих центрах кореспондент отримує два ключі: Секретний. Відкритий. Секретний ключ зберігається на дискеті чи смарт-карті і відомий лише кореспондентові. Відкритий ключ має бути у всіх потенційних отримувачів документів. Зазвичай розсилається електронною поштою. При захисті від копіювання використовуються різні заходи: -Організаційні -Юридичні -фізичні -В Інтернеті. - Правова охорона інформації.

Правовий захист інформації

Слайдів: 14 Слів: 619 Звуків: 0 Ефектів: 63РОСІЙСЬКА АКАДЕМІЯ ПРАВОСУДДЯ Кафедра правової інформатики, інформаційного права та математики. Правова інформатика (Juridical Computer science) -. Інформаційні технології (Information technology) -. Електронна держава (E-government) -. Приклади використання електронних засобів у державному управлінні: Основні напрямки використання інформаційно-комп'ютерних технологій у правовій сфері: Державна автоматизована система «Правосуддя». Ситуаційні центри. Технічне обладнання ситуаційного центру. Основний елемент – екран колективного користування. - Правовий захист інформації.

Інформатика «Захист інформації»

Слайдів: 29 Слів: 1143 Звуків: 0 Ефектів: 10Під пошуком інформації розуміють. Канал зворотний зв'язок у замкнутої інформаційної системі. Пошук усіх відмінників з інформатики. Які методи пошуку ви знаєте? Захист інформації. ГОСТ основних термінів та визначень у галузі захисту. Яка інформація називається захищається. Цифрова інформація Які основні види загроз існують для цифрової інформації. Яке визначення захисту інформації дається у ГОСТі. Який вплив називається несанкціонованим. Який вплив називається ненавмисним. Що треба робити, щоб бути спокійним за інформацію у своєму особистому ПК. - Інформатика «Захист інформації».

Захист від несанкціонованого доступу

Слайдів: 10 Слів: 640 Звуків: 0 Ефектів: 11Захист інформації від несанкціонованого доступу ЗАХИСТ ВІД НЕСАНКЦІОНОВАНОГО ДОСТУПУ. Терміни, пов'язані із захистом від несанкціонованого доступу. Приватними засобами захисту від копіювання є донгли, паролі та ін. Види засобів захисту інформації. Firewall – міжмережевий екран. Антивіруси. Сканер-програма перевірки файлів на наявність вірусів. Державне регулювання відносин у сфері захисту в Російській Федерації. Інформатика: базовий курс під редакцією С.В Симоновича. - Захист від несанкціонованого доступу.

Захист інформації від несанкціонованого доступу

Слайдів: 20 Слів: 480 Звуків: 0 Ефектів: 99Комп'ютерна злочинність та безпека. Види комп'ютерних злочинів. Несанкціонований Введення логічного доступу до інформації. бомб. Розробка та розповсюдження - Злочинна недбалість - вірусів. ність у розробці. Підробка комп'ютерної Викрадення комп'ютер-інформації. ної інформації. Відомо багато заходів, спрямованих на запобігання злочину: Технічні Організаційні Правові. Попередження комп'ютерних злочинів. Технічні. Організаційні. Правові. Класифікація збоїв та порушень: Збої обладнання. Втрата інформації через некоректну роботу ПЗ. - Захист інформації від несанкціонованого доступу.

Захист комп'ютера

Слайдів: 46 Слів: 3395 Звуків: 0 Ефектів: 4Захист інформації. Захист від несанкціонованого доступу до інформації. Захист із використанням паролів. Біометричні системи захисту. Фізичний захист даних на дисках. Захист від шкідливих програм. Шкідливі та антивірусні програми. Конфіденційність. Цілісність. Доступність. Безпека. Несанкціонований доступ. Для запобігання несанкціонованому доступу здійснюється контроль доступу. Подолати такий захист нелегко. Права можуть бути різними для різних користувачів. Ідентифікація за відбитками пальців. Ідентифікація за характеристиками мови. Ідентифікація по райдужній оболонці ока. - Захист комп'ютера.

Комп'ютерний захист

Слайдів: 30 Слів: 924 Звуків: 0 Ефектів: 121Завдання дослідження: Вивчення наукової, навчальної літератури з предмета, що досліджується. Систематизація та узагальнення досвіду робіт з цієї проблеми. Зміст роботи: вступ; три розділи; висновок; додаток; бібліографія; презентації. Напрями роботи: Комп'ютерні злочинці, вірусологія у світовому масштабі. Методи та засоби захисту від комп'ютерних злочинів у світі. Стан апаратного та програмного забезпечення, способи захисту від вірусів на підприємствах м. Покачі. Неправомірний доступ до комп'ютерної інформації, що охороняється законом. Класифікація комп'ютерних злочинів: - Комп'ютерний захист.

Захист інформації на комп'ютері

Слайдів: 36 Слів: 1230 Звуків: 0 Ефектів: 0Основи захисту. Інформація. Закони, що регулюють роботу з інформацією. Про засоби масової інформації. Загрози комп'ютера. Ваш комп'ютер, що він може розповісти про вас. Історія подорожей Інтернетом. Захист "особистого" комп'ютера поза мережею. Захист спільного комп'ютера поза мережею. Надійне електроживлення. Резервне копіювання інформації. Надійність носіїв під час зберігання даних. Захист документів Word. Комп'ютерні віруси Види комп'ютерних вірусів. Завантажувальний вірус. Файловий вірус Макро-віруси. Мережеві віруси. Види вірусів. Ознаки інфікування. Поліфаги. - Захист інформації на комп'ютері.

Захист інформації в Інтернеті

Слайдів: 25 Слів: 2504 Звуків: 0 Ефектів: 0Захист інформації. Поняття та визначення інформації. Зростання кількості інформації. Розкриття конфіденційності інформації. Види захисту обчислювальної мережі інформаційної системи. Апаратні аспекти захисту. Вимоги до системи забезпечення безпеки. Огляд методів доступу до інформації та її модифікації. Необхідність захисту інформації. Модифікація типу "логічна бомба". Модифікація типу "троянський кінь". Апаратні аспекти захисту. Забезпечує збереження даних на рівні користувача. Застосування операції копіювання. Захист інформації за нестабільного харчування. - Захист інформації в Інтернеті.

Захист інформації у комп'ютерних мережах

Слайдів: 13 Слів: 718 Звуків: 0 Ефектів: 0Захист інформації у комп'ютерних мережах. Засоби захисту інформації. Засоби захисту інформації від несанкціонованого доступу. Паролі. Вхід паролем. Шкідлива програма. Антивірусні програми. Сигнатура. Біометричні системи захисту. Ідентифікація за відбитками пальців. Ідентифікація за характеристиками мови. Ідентифікація по райдужній оболонці ока. Ідентифікація на долоні руки. - Захист інформації в комп'ютерних мережах.

Захист персональних даних

Слайдів: 35 Слів: 1498 Звуків: 0 Ефектів: 0Практичні аспекти захисту персональних даних операторів зв'язку. Частина 1 Законодавство з питань захисту ПДН. Використовувані скорочення. Основні поняття ФЗ «Про персональні дані». Законодавча та нормативна база в галузі ПДн. Документи, розроблені на основі ФЗ «Про персональні дані». Зміни у законодавчій базі у сфері ПДн. Готується велика кількість змін до ФЗ «Про персональні дані» Питання збору згоди на обробку Питання формування вимог до захисту ПДН. Можливо буде легалізовано галузеві стандарти захисту ПДн Зміни у форму згоди на обробку. - Захист персональних даних.

Персональні дані та їх захист

Слайдів: 14 Слів: 688 Звуків: 0 Ефектів: 0Що таке особисті дані? Правове регулювання. Захист персональних даних Комплекс заходів щодо забезпечення захисту ПД. Технічні заходи захисту персональних даних передбачають використання програмно - апаратних засобів захисту інформації. Оператор персональних даних – державний орган, муніципальний орган, юр. чи фіз. особа, яка організує та (або) здійснює обробку ПД, а також визначальні цілі та зміст обробки ПД. Хто такий оператор ПД? Основні положення Закону "Про персональні дані". Вимоги до інформаційних систем персональних даних. - Персональні дані та їх захист.

Обробка та захист персональних даних

Слайдів: 18 Слів: 684 Звуків: 0 Ефектів: 0Принципи безпечного оброблення персональних даних клієнтів. Літера закону. Категорії. Перевірки Роскомнагляду. Відповідальність. Домен. Згода на обробку. Пакет вказівок. Договір із кур'єрською службою. Засоби захисту. Рецепти успіху. Комплексний підхід Довіра. Сертифікат Сертифікат у браузері. Сертифікати категорії EV. - Обробка та захист персональних даних.

Особливості захисту персональних даних

Слайдів: 26 Слів: 1144 Звуків: 0 Ефектів: 7Особливості захисту персональних даних. Російський бізнес. Малий та середній бізнес. Небагато статистики. Неоднорідність. Проблемні сегменти МСБ. Статистика. Персональні дані Аналіз ризиків. Імовірність перевірок. Планові перевірки. План деяких перевірок. Ставлення СМБ поки що насторожене. Шляхи організації. Спільність організації захисту. Побудова системи захисту. Ключові вимоги Проблемні питання практичної реалізації. Засоби запобігання несанкціонованому доступу. Засоби захисту. Бюджет. Побудова системи захисту ПДН. -

1 слайд

Сучасні способи та засоби захисту інформації Виконав: студент групи Т3-09 Апетов Олександр 2012

2 слайд

Інформаційною безпекою називають комплекс організаційних, технічних та технологічних заходів щодо захисту інформації від неавторизованого доступу, руйнування, модифікації, розкриття та затримок у доступі.

3 слайд

Інформаційна безпека дає гарантію того, що досягаються такі цілі: конфіденційність інформації (властивість інформаційних ресурсів, у тому числі інформації, пов'язана з тим, що вони не стануть доступними та не будуть розкриті для неуповноважених осіб); цілісність інформації та пов'язаних з нею процесів (незмінність інформації у процесі її передачі чи зберігання); доступність інформації, коли вона потрібна (властивість інформаційних ресурсів, у тому числі інформації, що визначає можливість їх отримання та використання на вимогу уповноважених осіб); облік усіх процесів, що з інформацією.

4 слайд

Забезпечення безпеки інформації складається з трьох складових: конфіденційності, цілісності, доступності. Точками застосування процесу захисту інформації до інформаційної системи є: апаратне забезпечення, програмне забезпечення зв'язку (комунікації). Самі процедури (механізми) захисту поділяються на захист фізичного рівня, захист персоналу, організаційний рівень. Забезпечення зв'язку Апаратне забезпечення Програмне забезпечення

5 слайд

Загроза безпеки комп'ютерної системи - це потенційно можлива подія (навмисне чи ні), яка може мати небажаний вплив на саму систему, а також на інформацію, що зберігається в ній. Аналіз загроз проведених агентством національною асоціацією інформаційної безпеки (National Comрuter Security Association) у США виявив таку статистику:

6 слайд

7 слайд

Політика безпеки - це комплекс заходів та активних дій з управління та вдосконалення систем та технологій безпеки.

8 слайд

Організаційний захист Організація режиму та охорони. організація роботи зі співробітниками (підбір та розстановка персоналу, включаючи ознайомлення зі співробітниками, їх вивчення, навчання правилам роботи з конфіденційною інформацією, ознайомлення з заходами відповідальності за порушення правил захисту інформації та ін.) організація роботи з документами та документованою інформацією (розробка, використання, облік, виконання, повернення, зберігання та знищення документів та носіїв конфіденційної інформації) організація використання технічних засобів збору, обробки, накопичення та зберігання конфіденційної інформації; організація роботи з аналізу внутрішніх та зовнішніх загроз конфіденційної інформації та вироблення заходів щодо забезпечення її захисту; організація роботи з проведення систематичного контролю за роботою персоналу з конфіденційною інформацією, порядком обліку, зберігання та знищення документів та технічних носіїв.

9 слайд

Технічні засоби захисту інформації Для захисту периметра інформаційної системи створюються: системи охоронної та пожежної сигналізації; системи цифрового відеоспостереження; системи контролю та управління доступом (СКУД). Захист інформації від її витоку технічними каналами зв'язку забезпечується такими засобами та заходами: використанням екранованого кабелю та прокладання проводів та кабелів у екранованих конструкціях; установкою на лініях зв'язку високочастотних фільтрів; побудова екранованих приміщень (капсул); використання екранованого обладнання; встановлення активних систем зашумлення; створення контрольованих зон.

10 слайд

Апаратні засоби захисту інформації Спеціальні регістри для зберігання реквізитів захисту: паролів, кодів, що ідентифікують, грифів або рівнів секретності; Пристрої виміру індивідуальних характеристик людини (голосу, відбитків) з метою її ідентифікації; Схеми переривання передачі у лінії зв'язку з метою періодичної перевірки адреси видачі даних. Пристрої шифрування інформації (криптографічні методи). Системи безперебійного живлення: Джерела безперебійного живлення; Резервування навантаження; Генератори напруги

11 слайд

Програмні засоби захисту Засоби захисту від несанкціонованого доступу (НСД): Засоби авторизації; Мандатне керування доступом; Виборче керування доступом; управління доступом на основі ролей; Журналування (так само називається Аудит). Системи аналізу та моделювання інформаційних потоків (CASE-системи). Системи моніторингу мереж: Системи виявлення та запобігання вторгненням (IDS/IPS). Системи запобігання витоку конфіденційної інформації (DLP-системи). Аналізатори протоколів. Антивірусні засоби.

12 слайд

Програмні засоби захисту Межсетевые экраны. Криптографічні засоби: Шифрування; Цифровий підпис. Системи резервного копіювання. Системи автентифікації: Пароль; Ключ доступу (фізичний чи електронний); Сертифікат; Біометрія. Інструментальні засоби аналізу систем захисту: Моніторинговий програмний продукт.

13 слайд

ВИДИ АНТИВІРУСНИХ ПРОГРАМ Детектори дозволяють виявляти файли, заражені одним із кількох відомих вірусів. Деякі програми-детектори також виконують евристичний аналіз файлів та системних областей дисків, що часто (але не завжди) дозволяє виявляти нові, не відомі програмі-детектору, віруси. Фільтри - це резидентні програми, які сповіщають користувача про всі спроби будь-якої програми записатися на диск, а тим більше відформатувати його, а також про інші підозрілі дії. Програми-доктора чи фаги як знаходять заражені вірусами файли, а й «лікують» їх, тобто. видаляють із файлу тіло програми-вірусу, повертаючи файли у вихідний стан. Ревізори запам'ятовують інформацію про стан файлів і системних областей дисків, а за наступних запусках – порівнюють їх стан вихідним. У разі виявлення невідповідностей про це повідомляється користувачеві. Сторожа або фільтри розташовуються резидентно в оперативній пам'яті комп'ютера і перевіряють на наявність вірусів файли і USB-накопичувачі, що запускаються. Програми-вакцини або імунізатори модифікують програми та диски таким чином, що це не відбивається на роботі програм, але той вірус, від якого виробляється вакцинація, вважає ці програми чи диски вже зараженими.

14 слайд

Недоліки антивірусних програм Жодна з існуючих антивірусних технологій не може забезпечити повний захист від вірусів. Антивірусна програма забирає частину обчислювальних ресурсів системи, навантажуючи центральний процесор та жорсткий диск. Особливо це може бути помітно на слабких комп'ютерах. Антивірусні програми можуть бачити загрозу там, де її немає (хибні спрацьовування). Антивірусні програми завантажують оновлення з Інтернету, тим самим витрачаючи трафік. Різні методи шифрування та пакування шкідливих програм роблять навіть відомі віруси антивірусним програмним забезпеченням, що не виявляються. Для виявлення цих «замаскованих» вірусів потрібен потужний механізм розпакування, який може дешифрувати файли перед їхньою перевіркою. Однак у багатьох антивірусних програмах ця можливість відсутня і у зв'язку з цим часто неможливо виявити зашифровані віруси.

15 слайд

Поняття комп'ютерного вірусу Комп'ютерний вірус – це спеціальна програма, яка завдає шкоди комп'ютеру, на якому вона запускається на виконання, або іншим комп'ютерам в мережі. Основною функцією вірусу є його розмноження.

16 слайд

Класифікація комп'ютерних вірусів серед довкілля; за операційними системами; за алгоритмом роботи; за деструктивними можливостями.

Інформаційною безпекою називають комплекс організаційних, технічних та технологічних заходів щодо захисту інформації від неавторизованого доступу, руйнування, модифікації, розкриття та затримок у доступі. Інформаційна безпека дає гарантію того, що досягаються такі цілі: конфіденційність інформації (властивість інформаційних ресурсів, у тому числі інформації, пов'язана з тим, що вони не стануть доступними та не будуть розкриті для неуповноважених осіб); цілісність інформації та пов'язаних з нею процесів (незмінність інформації у процесі її передачі чи зберігання); доступність інформації, коли вона потрібна (властивість інформаційних ресурсів, у тому числі інформації, що визначає можливість їх отримання та використання на вимогу уповноважених осіб); облік усіх процесів, що з інформацією.

Забезпечення безпеки інформації складається з трьох складових: конфіденційності, цілісності, доступності. Точками застосування процесу захисту інформації до інформаційної системи є: апаратне забезпечення, програмне забезпечення зв'язку (комунікації). Самі процедури (механізми) захисту поділяються на захист фізичного рівня, захист персоналу, організаційний рівень. Забезпечення зв'язку Апаратне забезпечення Програмне забезпечення Ц Ц К К Д Д Д

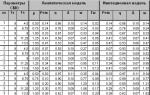

Загроза безпеки комп'ютерної системи - це потенційно можлива подія (навмисне чи ні), яка може мати небажаний вплив на саму систему, а також на інформацію, що зберігається в ній. Аналіз загроз проведених агентством національної асоціацією інформаційної безпеки (National Comрuter Security Association) у 1998 р. у США виявив таку статистику:

Види інформаційних загроз Інформаційні загрози Технологічні Фізичні Людина Форс-мажорні обставини Відмова обладнання та внутрішніх систем життєзабезпечення Програмні (логічні) Локальний порушник Видалений порушник Організаційні Вплив на персонал Фізична дія на персонал Психологічний вплив на персонал

Політика безпеки - це комплекс заходів та активних дій з управління та вдосконалення систем та технологій безпеки, включаючи інформаційну безпеку. Законодавчий рівень Адміністративний рівень Процедурний рівень Програмно-технічний рівень

Організаційний захист Організація режиму та охорони. організація роботи зі співробітниками (підбір та розстановка персоналу, включаючи ознайомлення зі співробітниками, їх вивчення, навчання правилам роботи з конфіденційною інформацією, ознайомлення з заходами відповідальності за порушення правил захисту інформації та ін.) організація роботи з документами та документованою інформацією (розробка, використання, облік, виконання, повернення, зберігання та знищення документів та носіїв конфіденційної інформації) організація використання технічних засобів збору, обробки, накопичення та зберігання конфіденційної інформації; організація роботи з аналізу внутрішніх та зовнішніх загроз конфіденційної інформації та вироблення заходів щодо забезпечення її захисту; організація роботи з проведення систематичного контролю за роботою персоналу з конфіденційною інформацією, порядком обліку, зберігання та знищення документів та технічних носіїв.

Технічні засоби захисту інформації Для захисту периметра інформаційної системи створюються: системи охоронної та пожежної сигналізації; системи цифрового відеоспостереження; системи контролю та управління доступом (СКУД). Захист інформації від її витоку технічними каналами зв'язку забезпечується такими засобами та заходами: використанням екранованого кабелю та прокладання проводів та кабелів у екранованих конструкціях; установкою на лініях зв'язку високочастотних фільтрів; побудова екранованих приміщень (капсул); використання екранованого обладнання; встановлення активних систем зашумлення; створення контрольованих зон.

Апаратні засоби захисту інформації Спеціальні регістри для зберігання реквізитів захисту: паролів, кодів, що ідентифікують, грифів або рівнів секретності; Пристрої виміру індивідуальних характеристик людини (голосу, відбитків) з метою її ідентифікації; Схеми переривання передачі у лінії зв'язку з метою періодичної перевірки адреси видачі даних. Пристрої шифрування інформації (криптографічні методи). Системи безперебійного живлення: Джерела безперебійного живлення; Резервування навантаження; Генератори напруги

Програмні засоби захисту інформації Засоби захисту від несанкціонованого доступу (НСД): Засоби авторизації; авторизації Мандатне управління доступом; Виборче керування доступом; управління доступом на основі ролей; Журналування (так само називається Аудит). Системи аналізу та моделювання інформаційних потоків (CASE-системи). Системи моніторингу мереж: Системи виявлення та запобігання вторгненням (IDS/IPS). Системи запобігання витоку конфіденційної інформації (DLP-системи). Аналізатори протоколів. Антивірусні засоби.

Програмні засоби захисту Межсетевые экраны. Криптографічні засоби: Шифрування; Цифровий підпис. Системи резервного копіювання. Системи автентифікації: Пароль; Ключ доступу (фізичний чи електронний); Сертифікат; Біометрія. Інструментальні засоби аналізу систем захисту: Моніторинговий програмний продукт.

ВИДИ АНТИВІРУСНИХ ПРОГРАМ Детектори дозволяють виявляти файли, заражені одним із кількох відомих вірусів. Деякі програми-детектори також виконують евристичний аналіз файлів та системних областей дисків, що часто (але не завжди) дозволяє виявляти нові, не відомі програмі-детектору, віруси. Фільтри - це резидентні програми, які сповіщають користувача про всі спроби будь-якої програми записатися на диск, а тим більше відформатувати його, а також про інші підозрілі дії. Програми-доктора чи фаги як знаходять заражені вірусами файли, а й «лікують» їх, тобто. видаляють з файлу тіло програми-вірусу, повертаючи файли у вихідний стан. Ревізори запам'ятовують інформацію про стан файлів і системних областей дисків, а за наступних запусках – порівнюють їх стан вихідним. У разі виявлення невідповідностей про це повідомляється користувачеві. Сторожа або фільтри розташовуються резидентно в оперативній пам'яті комп'ютера і перевіряють на наявність вірусів файли і USB-накопичувачі, що запускаються. Програми-вакцини або імунізатори модифікують програми та диски таким чином, що це не відбивається на роботі програм, але той вірус, від якого виробляється вакцинація, вважає ці програми чи диски вже зараженими.

Недоліки антивірусних програм Жодна з існуючих антивірусних технологій не може забезпечити повний захист від вірусів. Антивірусна програма забирає частину обчислювальних ресурсів системи, навантажуючи центральний процесор та жорсткий диск. Особливо це може бути помітно на слабких комп'ютерах. Антивірусні програми можуть бачити загрозу там, де її немає (хибні спрацьовування). Антивірусні програми завантажують оновлення з Інтернету, тим самим витрачаючи трафік. Різні методи шифрування та пакування шкідливих програм роблять навіть відомі віруси антивірусним програмним забезпеченням, що не виявляються. Для виявлення цих «замаскованих» вірусів потрібен потужний механізм розпакування, який може дешифрувати файли перед їхньою перевіркою. Однак у багатьох антивірусних програмах ця можливість відсутня і у зв'язку з цим часто неможливо виявити зашифровані віруси.

1) За місцем існування Файлові віруси Завдають шкоди файлам. Створюють файл-двійник із ім'ям оригіналу. Завантажувальні віруси впроваджуються у завантажувальний сектор диска. Операційна система при цьому завантажується з помилками та збоями Макро- віруси «Портують» документи Word, Excel та інших прикладних програм операційної системи Windows. Мережеві віруси Поширюються через Internet через електронні листи або після відвідування сумнівних сайтів.

3) За алгоритмом роботи Резидентність Віруси, що володіють цією властивістю діють постійно, поки комп'ютер увімкнений. Самошифрування та полімор-фізм Віруси-поліморфіки змінюють свій код або тіло програми, що їх важко виявити. Стелс-алгоритм Віруси-невидимки «ховаються» в оперативній пам'яті і антивірусна програма їх не може виявити. Нестандартні прийоми Принципово нові методи впливу вірусу на комп'ютер.

4) За деструктивними можливостями Нешкідливі не завдають жодної шкоди ні користувачеві, ні комп'ютеру, але займають місце на жорсткому диску. Безпечні завдають моральної шкоди користувачу Викликають візуальні графічні або звукові ефекти. Небезпечні знищують інформацію у файлах. «Портують» файли, роблять їх незліченими тощо. Дуже небезпечні збивають процес завантаження ОС, після чого потрібна її переустановка; або «псують» вінчестер, що його потрібно форматувати

Шкідливі програми Троянський кінь - це програма, що містить в собі деяку функцію, що руйнує, яка активізується при настанні деякої умови спрацьовування. Зазвичай такі програми маскуються під якісь корисні утиліти. Види деструктивних процесів: Знищення інформації. (Конкретний вибір об'єктів та способів знищення залежить тільки від фантазії автора такої програми та можливостей ОС. Ця функція є спільною для троянських коней та закладок). Перехоплення та передача інформації. (Паролей, що набираються на клавіатурі). Цілеспрямована зміна програми. Хробаками називають віруси, які поширюються глобальними мережами, вражаючи цілі системи, а чи не окремі програми. Це найнебезпечніший вид вірусів, оскільки об'єктами нападу у разі стають інформаційні системи державного масштабу. З появою глобальної мережі Internet цей вид порушення безпеки становить максимальну загрозу, т.к. йому в будь-який момент може бути підданий будь-який з комп'ютерів, підключених до цієї мережі. Основна функція вірусів цього типу – злом атакованої системи, тобто. подолання захисту з метою порушення безпеки та цілісності.

Ідентифікація це називається обличчям себе системі; автентифікація – це встановлення відповідності особи названому нею ідентифікатору; авторизація надання цій особі можливостей у відповідність до належних їй прав або перевірка наявності прав при спробі виконати будь-яку дію

Опис презентації з окремих слайдів:

1 слайд

Опис слайду:

Тема: Захист від несанкціонованого доступу до інформації КОУ ВО «Вечірня (змінна) загальноосвітня школа №2» м.Устюжна Виконала: Щеглова Л.А.

2 слайд

Опис слайду:

Основні поняття Захист інформації – це комплекс заходів, вкладених у забезпечення інформаційної безпеки. Інформаційна безпека – захист цілісності, доступності та конфіденційності інформації. доступність- можливість за прийнятний час отримати необхідну інформаційну послугу Цілісність - актуальність та несуперечність інформації, її захищеність від руйнування та несанкціонованої зміни. Конфіденційність – захист від несанкціонованого доступу до інформації.

3 слайд

Опис слайду:

Інформаційна безпека – це стан захищеності інформаційного середовища. У обчислювальної техніки поняття безпеки має на увазі надійність роботи комп'ютера, збереження цінних даних, захист інформації від внесення до неї змін неуповноваженими особами, збереження таємниці листування в електронному зв'язку. У всіх цивілізованих країнах на безпеці громадян стоять закони, для захисту інформації використовується Федеральний закон від 27 липня 2006 р. N 149-ФЗ "Про інформацію, інформаційні технології та про захист інформації" (зі змінами та доповненнями), але все ж таки надійність роботи комп'ютерних систем багато в чому спирається на заходи самозахисту

4 слайд

Опис слайду:

Несанкціонований доступ Несанкціонований доступ - дії, що порушують встановлений порядок доступу або правила розмежування, доступ до програм та даних, які отримують абоненти, які не пройшли реєстрацію та не мають права на ознайомлення чи роботу з цими ресурсами. Для запобігання несанкціонованому доступу здійснюється контроль доступу.

5 слайд

Опис слайду:

Захист з використанням паролів Для захисту від несанкціонованого доступу до програм та даних, що зберігаються на комп'ютері, використовуються паролі. Комп'ютер дозволяє доступ до своїх ресурсів лише тим користувачам, які зареєстровані та ввели правильний пароль. Кожному конкретному користувачеві може бути дозволено доступ лише до певних інформаційних ресурсів. При цьому може здійснюватись реєстрація всіх спроб несанкціонованого доступу.

6 слайд

Опис слайду:

Захист із використанням пароля використовується при завантаженні операційної системи Вхід за паролем може бути встановлений у програмі BIOS Setup, комп'ютер не почне завантаження операційної системи, якщо не введено правильний пароль. Подолати такий захист нелегко.

7 слайд

Опис слайду:

Від несанкціонованого доступу може бути захищено кожен диск, кожну папку, кожний файл локального комп'ютера. Їх можуть бути певні права доступу повний доступ, можливість внесення змін, лише читання, запис та інших. Права можуть бути різними для різних користувачів.

8 слайд

Опис слайду:

Що таке пароль? "Пароль - це секретний набір різних символів, що дозволяє визначити законного користувача та його права на роботу в комп'ютерній системі". Загальна ідея така: найкращий пароль – випадковий та безглуздий набір символів. Зберігайте пароль у надійному місці. Регулярно змінюйте паролі. Це може ввести зловмисників в оману. Чим надійніший пароль, тим довше його можна використовувати. Пароль з 8 і менше символів можна застосовувати протягом тижня, тоді як комбінація з 14 і більше символів може служити кілька років.

9 слайд

Опис слайду:

Біометричні системи захисту В даний час для захисту від несанкціонованого доступу до інформації все частіше використовуються біометричні системи ідентифікації. Біометрична ідентифікація - це спосіб ідентифікації особистості за окремими специфічними біометричними ознаками (ідентифікаторами), властивими конкретній людині Методи біометричної ідентифікації, поділяються на дві групи: Статичні методи Динамічні методи відбитків пальців; по геометрії долоні руки. По рукописному почерку. Ця технологія стає дуже популярною альтернативою розпису ручкою. Аналізуються динамічні ознаки написання – ступінь натиску, швидкість письма по райдужній оболонці ока; за зображенням обличчя; За голосом. Побудови коду ідентифікації за голосом, як правило, це різні поєднання частотних та статистичних характеристик голосу

10 слайд

Опис слайду:

Ідентифікація відбитків пальців Оптичні сканери зчитування відбитків пальців встановлюються на ноутбуки, миші, клавіатури, флеш-диски, а також застосовуються у вигляді окремих зовнішніх пристроїв та терміналів (наприклад, в аеропортах та банках). Якщо візерунок відбитка пальця не збігається з візерунком допущеного до інформації користувача, доступ до інформації неможливий.

11 слайд

Опис слайду:

Ідентифікація по долоні руки У біометриці з метою ідентифікації використовується проста геометрія руки - розміри та форма, а також деякі інформаційні знаки на тильній стороні руки (образи на згинах між фалангами пальців, візерунки розташування кровоносних судин). Сканери ідентифікації по долоні руки встановлені в деяких аеропортах, банках та на атомних електростанціях.

12 слайд

Опис слайду:

Ідентифікація райдужної оболонки ока Для ідентифікації райдужної оболонки ока застосовуються спеціальні сканери, підключені до комп'ютера. Райдужна оболонка ока є унікальною для кожної людини біометричною характеристикою. Зображення ока виділяється із зображення обличчя і на нього накладається спеціальна маска штрих-кодів. Результатом є матриця, індивідуальна для кожної людини.

13 слайд

Опис слайду:

Ідентифікація зображення обличчя Для ідентифікації особи часто використовуються технології розпізнавання обличчя. Розпізнавання людини відбувається з відривом. Ідентифікаційні ознаки враховують форму обличчя, її колір, а також колір волосся. В даний час починається видача нових закордонних паспортів, у мікросхемі яких зберігається цифрова фотографія власника. До важливих ознак можна віднести також координати точок обличчя у місцях, що відповідають зміні контрасту (брови, очі, ніс, вуха, рот та овал).

14 слайд

Опис слайду:

До останнього часу вважалося, що найнадійніший метод біометричної ідентифікації та аутентифікації особистості – це метод, що ґрунтується на скануванні сітківки ока. Він містить у собі найкращі риси ідентифікації за райдужною оболонкою та венами руки. Сканер зчитує малюнок капілярів на поверхні сітківки ока. Сітківка має нерухому структуру, незмінну у часі, крім як внаслідок очної хвороби, наприклад катаракти. На жаль, низку труднощів виникає при використанні цього методу біометрії. Сканером тут є дуже складна оптична система, а людина має значний час не рухатися, доки система наводиться, що викликає неприємні відчуття.

15 слайд

Опис слайду:

Динамічні методи ідентифікації – за рукописним текстом Виробники біометричного обладнання намагаються створити надійні системи ідентифікації осіб із використанням динамічних ознак. Додаткове апаратне забезпечення таких систем дешевше, ніж сканери відбитків пальців або райдужки ока. Системи ідентифікації особистості з динаміці відтворення рукописних паролів (підписів) дуже зручні та перспективні у своєму класі.